از Micro-Segmentation تا فایروال داخلی

تکامل فایروال Service Defined VMware NSX

امروزه، بسیاری از مردم، Micro-Segmentation یا بخشبندی خرد را امری بدیهی میدانند. چند سال پیش، VMware برای پشتیبانی از مفهوم Zero Trust Micro-Segmentation را معرفی کرد. Micro-Segmentation یک مدل امنیتی محسوب میشود که به طور خودکار به نهادهای موجود در محیط امنیتی اعتماد نمیکند. در حال حاضر بسیاری از مردم این مفهوم را پذیرفتهاند و از آن استفاده میکنند. در همین حال، VMware راه حل خود را برای Micro-Segmentation به یک فایروال داخلی کامل گسترش داده است. بیایید در زمان به عقب برگردیم و ببینیم که VMware چگونه از حالت اولیه استفاده از ریز بخشبندی به فایروال Service-Defined قدرتمند امروزی، که توسط هزاران سازمان مستقر شده است، رسیده است.

مقاله پیشنهادی“Microsegmentation چیست و چه مزیت هایی دارد؟”

پیشگام در بازار برای Micro-Segmentation

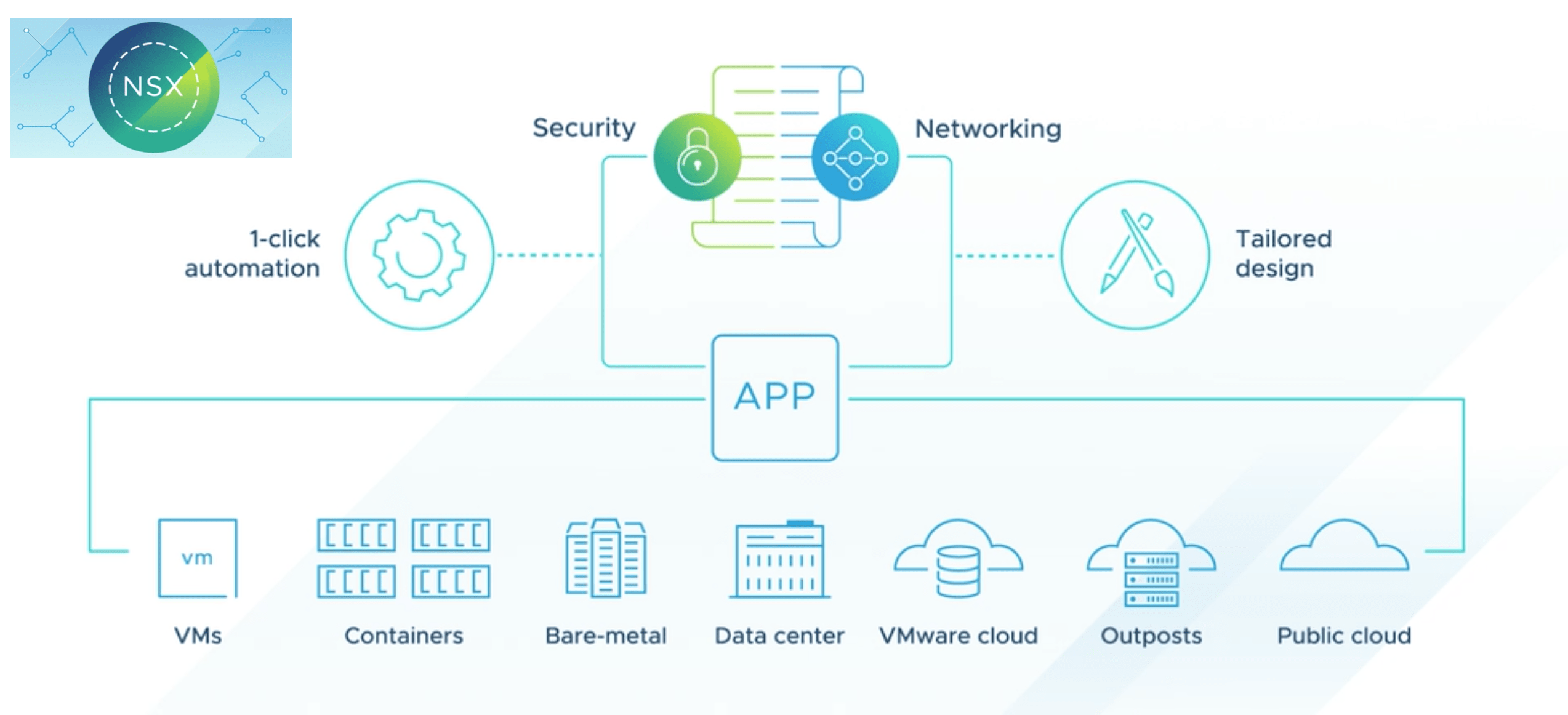

در سال ۲۰۱۳، VMware با انتشار VMware NSX، پلتفرم مجازیسازی و امنیتی شبکه VMware، پیشگام Micro-Segmentation شد، که VMware را به دنیای مجازیسازی شبکههای نرمافزاری و امنیتی سوق داد. این نسخه اولیه به مشتریان امکان داد تا یک پشته کامل لایه ۲-لایه ۴ را در نرم افزار اجرا کنند. فلسفه این بود که بهترین حالت امنیت را برای عملیاتی کردن در دسترس قرار دهد.

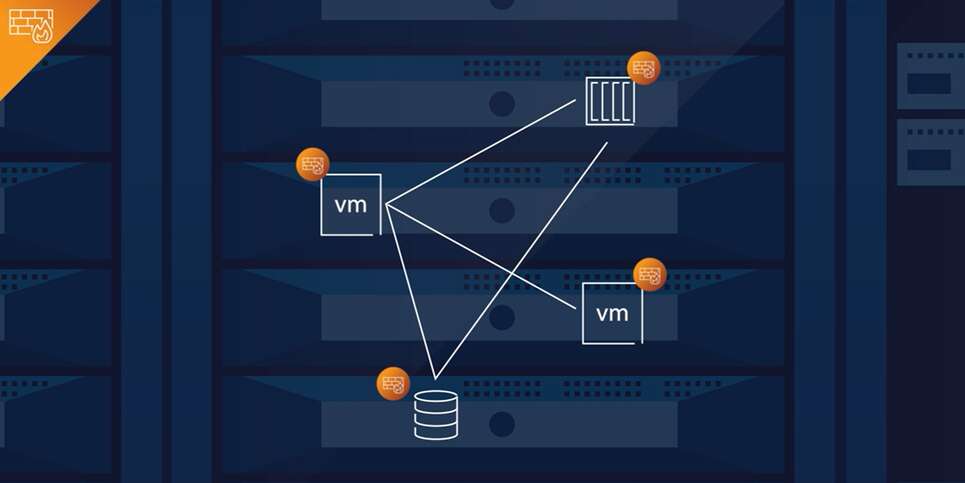

برخی از مشتریان از NSX برای تقسیمبندی شبکه استفاده کردند: آنها به جای استفاده از سختافزار، مناطق امنیتی مجازی را در نرمافزار ایجاد کردند. سایر مشتریان NSX را برای Micro-Segmentation پذیرفتند: آنها اکنون قادر به ارائه حفاظت granular برای برنامهها در مرکز داده هستند. یک الگوی استفاده معمولی، شامل ایمن سازی زیرساخت دسکتاپ مجازی (VDI) با متمرکز کردن تمام ترافیک در مرکز داده است.

مشتریان VMware میخواستند Micro-Segmentation را گسترش دهند تا شامل لایه ۷ اپلیکیشن شناسه و سیاستهای مبتنی بر شناسه کاربر شود. این مشتریان همچنین میخواستند برنامههای مرکز داده خود را بخشبندی کنند، اما نگران مدیریت تعداد زیادی از سیاستهای امنیتی بودند، بهویژه در یک مرکز داده با سرعت بالا.

لایه ۷، کنترلهای دسترسی و اتوماسیون خط مشی

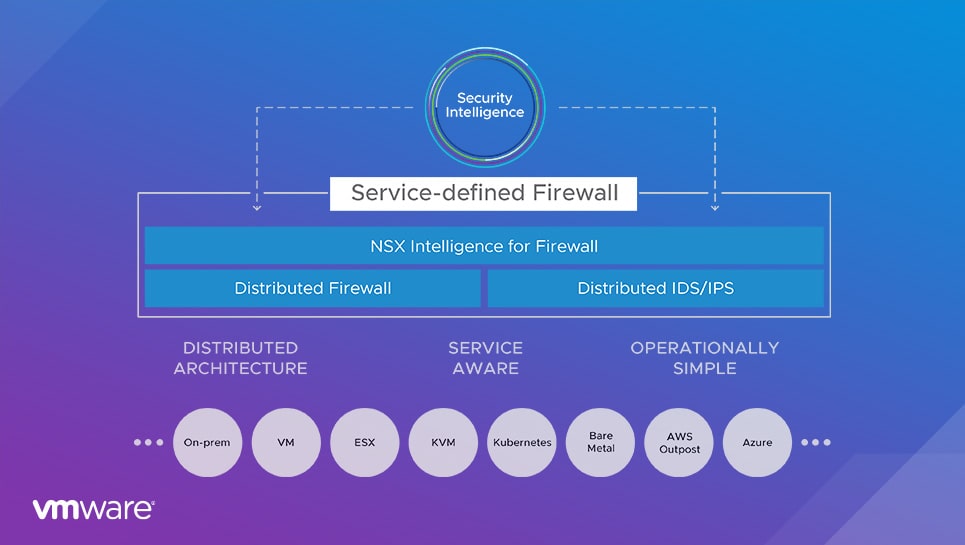

VMware با افزودن مجموعه کاملی از کنترلهای دسترسی لایه ۷ به خواسته مشتریان پاسخ داد. این شرکت همچنین از معماری توزیعشده NSX برای خودکارسازی مدیریت خطمشی امنیتی استفاده کرد: NSX Intelligence را برای تجزیه و تحلیل ترافیک برنامهها، ارائه توصیههای خطمشی، استقرار و اجرای سیاستها و نظارت بر ترافیک برای مطابقت با خطمشی ایجاد کرد. این قابلیت، تمامی بستههایی را که از طریق Hypervisor حرکت میکنند، به صورت in-line پردازش میکند و اطلاعات مربوط به برنامهها و جریانهای ارتباطی آنها را جمعآوری میکند. دادهها به صورت مرکزی تجزیه و تحلیل میشوند و یک نقشه توپولوژی جامع از برنامهها و جریانها ایجاد میکنند که به NSX اجازه میدهد تا به طور خودکار توصیههایی برای سیاستهای امنیتی ایجاد کند.

اتوماسیون خط مشی منجر به افزایش قابل توجهی در تعداد مشتریان با توجه به فایروال service-defined میشود. توانایی تجسم و به دست آوردن بینش عمیق نسبت به تمام جریانها در مرکز داده و تعبیه مدیریت امنیتی در رابط کاربری NSX، به این معنی است که مشتریان میتوانند تعداد برنامههایی را که با فایروال service-defined محافظت میکنند، به میزان قابل توجهی افزایش دهند.

به طور طبیعی، با افزایش استفاده، درخواستهای بیشتری نیز وارد شد: علاوه بر کنترلهای دسترسی، مشتریان شروع به درخواست کنترلهای تهدید کردند و از آنجایی که تهدیدها اغلب به عنوان ترافیک عادی جلوه میکنند، بسنده کردن به قوانین مسدود کننده ترافیک کافی نیست.

کنترل تهدید پیشرفته با IDS/IPS

VMware قابلیتهای پلتفرم را برای افزودن کنترل تهدید از طریق سیستم تشخیص/پیشگیری نفوذ (IDS/IPS) که ترافیک را اسکن میکند و از امضاهای از پیش تعریفشده برای شناسایی تهدیدها استفاده میکند، افزایش داد. یک مورد استفاده حیاتی برای قابلیت IDS/IPS در فایروال service-defined، انطباق با مقررات است: مشتریان میتوانند به راحتی سیاستهای امنیتی را تنظیم کنند تا بازرسی IDS/IPS را برای همه جریانهای ترافیک در منطقه انطباق، بدون نیاز به سختافزار جدید، فعال کنند.

گنجاندن IDS/IPS در فایروال service-defined به این معنی است که مشتریان اکنون میتوانند فایروال فیزیکی داخلی را با فایروال service-defined جایگزین کنند، زیرا سیاستهای دقیقی را، بدون نیاز به فایروال اضافی، در مقیاس برای ایمن کردن ترافیک east-west ارائه میکند. فایروال service-defined با داشتن دانش زمینهای در مورد همه بارهای کاری درهایپروایزر، میتواند در مورد نحوه اعمال قوانین و امضاها هوشمند باشد و در نتیجه کارایی بیشتر، جریان ترافیک بهینه، گلوگاههای بازرسی صفر و پوشش امنیتی بسیار بهتر را به همراه داشته باشد.

یک فایروال داخلی که به طور گسترده پذیرفته شده است

VMware با تکیه بر پایه NSX، کاری را انجام داده است که تعداد کمی به آن دست یافتهاند: یک راه حل ساده و زیبا که از مدیریت متمرکز خط مشی استفاده میکند تا مشتریان را قادر سازد تا به سرعت تجزیه و تحلیلهای پیشرفته و کنترل تهدید را یکجا در یک فایروال داخلی software-defined فعال کنند.

نتایج چشمگیر است. چندین مشتری سازمانی بیش از ۱۰۰۰۰ نمونه فایروال service-defined NSX را مستقر کردهاند و بزرگترین استقرار دارای بیش از ۲۵۰۰۰۰ بار کاری تحت حفاظت است. NSX هزاران مشتری دارد که از عملکرد فایروال service-defined استفاده میکنند. این اعداد بسیار بزرگتر از هر فروشنده Micro-Segmentation دیگر هستند. جای تعجب نیست که NSX ۱.۷ میلیارد دلار رزرو داشته و در سال مالی ۲۰۲۰ رشد ۳۰ درصدی داشته است.

فایروال service-defined مورد قبول و تحسین مشتریان در سراسر جهان قرار گرفته است. VMware به طور مداوم کار میکند تا بازخورد مشتری را به عنوان یک محرک اصلی برای افزایش قابلیتهایی که به صورت مرکزی مدیریت و هماهنگ میشوند، در خود جای دهد. محصولات رایج بازار فقط میتوانند برخی از این موارد را انجام دهند و استفاده از آنها اغلب منجر به یک رویکرد چندپاره به مسائل مربوط به امنیت میشود که با ارتباطات ضعیف و الزامات مدیریت پیچیده، تشدید میشود. در مقابل، VMware NSX امنیت در بالاترین سطح را امکان پذیر میکند.

جمعبندی

فایروال service-defined VMware یک فایروال داخلی توزیع شده است که از تمام ترافیک east to west با امنیت ذاتی زیرساخت محافظت میکند و مدل استقرار امنیتی را به طور اساسی ساده میکند. NSX از آغاز ساده خود که تنها با خطمشیهای لایه ۲-۴ Micro-Segmentation را ارائه میکرد، به یک فایروال لایه ۲-۷ کامل و stateful با سیستم تشخیص/جلوگیری از نفوذ(IDS/IPS) و تجزیه و تحلیل عمیق از طریق VMware NSX Intelligence تبدیل شده است.