حس واقعی امنیت با سیسکو Tetration

فهرست مطالب

Toggleامروزه استفاده از تکنولوژیهای Big Data، Machine Learning و SDN پیشرفت چشمگیری داشته است. کمپانی سیسکو نیز برای این که از رقابت عقب نیفتد، پلتفرم قدرتمند Tetration را ارائه داده است. در این مقاله به بررسی این سیستم میپردازیم.

Cisco Tetration چیست؟

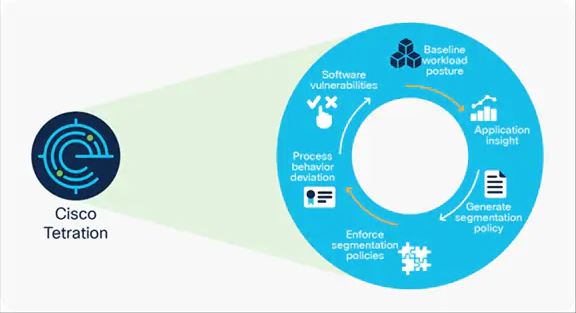

پلتفرم آنالیزی Cisco Tetration اطلاعات را از حسگر های سخت افزار و نرم افزار میگیرد و با استفاده از Big Data و Machine Learning به مدیران IT فهم بهتری از وضعیت امنیتی را ارائه میدهد. این سیستم عملیاتهایی از قبیل مهاجرت اپلیکیشن ها به SDN و فضای ابری و همینطور مانیتورینگ امنیتی را به سادگی انجام میدهد.

این پلتفرم قابلیت های امنیتی را برای سرورها، ماشینهای مجازی و محیط های کاری مبتنی بر کانتینر را فراهم میآورد. که در ادامه به برخی از این کاربردها میپردازیم.

کاربردهای Cisco Tetration

جلوگیری از Lateral Movement:

این پلتفرم با استفاده از تکنولوژی های زیر این نوع حملات را که شخص نفوذگر پس از به دست آوردن راه نفوذ به شبکه قصد میکند به دادههای حساستر دسترسی پیدا کند، به مراتب کاهش میدهد:

· Microsegment سازی مبتنی بر Policy اتوماتیک روی رفتار اپلیکیشن

· آنالیز What-if با استفاده از شبیه سازی Policy

· Policy Enforcement برای Microsegmentation

· بررسی تطبیق Policyها

تشخیص ناهنجاریهای رفتاری:

این نوع مکانیزم امنیتی از طریق تشخیص تهدید به وسیله Signature پکت انجام میشود. پس از تشخیص حملاتی از این قبیل، مسئولین امنیتی سازمان میتوانند اقدام به عمل کنند و تاثیرات را به حداقل برسانند. این مکانیزم شامل موارد زیر است:

· پردازش هش و ویژگیهای پکت

· تشخیص پردازشهای شناخته شده مخرب

· تشخیص Privilege Escalation: هنگامی که هکر با استفاده از ضعف یا باگی به سیستم نفوذ میکند، این قابلیت میتواند رفتار ناهنجار هکر را تشخیص دهد.

· تشخیص Shellcode اجرا شده: هنگامی که هکری سعی میکند با استفاده از آسیب پذیری که در رابط دستوری سیستم ما وجود دارد، به سیستم ما متصل شود و قطعه کد های خودش را اجرا کند، این قابلیت پلتفرم Tetration این موضوع را شناسایی میکند.

· تکنیکها و تاکتیکهای MITRE: مجموعه ای از تکنیک هایی هستند که حملات را دسته بندی و ریسک سازمان را ارزیابی میکنند.

· حملات Side Channel: شناسایی حملاتی که بر اساس جمع آوری از زیرساخت سیستمهای کامپیوتری یک سازمان اتفاق می افتند.

کاهش حجم حملات:

این حملات به دلیل وجود آسیب پذیری هایی در نرم افزار ها، سیستم عامل و برخی پورت های بیکار انجام میشود. Cisco Tetration می تواند تمامی پکیجهای نرم افزاری را شناسایی کند و توانایی تشخیص آسیب پذیری های رایج این نرم افزار ها را دارد.

· نصب نرم افزار و پچ سیستم عامل

· شناسایی آسیب پذیریهای رایج

· گسترش Segment سازی بر اساس اطلاعات مرتبط با آسیب پذیری های شناخته شده

· شناسایی پورت های بیکار

یکپارچه سازی Cisco Tetration و Cisco ISE

این پلتفرم را میتوان با Cisco Identity Services Engine (ISE) یکپارچه کرد تا امنیت را از نظر “نیروی کاری” (یعنی چه کسی به سیستم وارد شده است) و “دستگاه“ (یعنی سیستمی که به آن وارد شدیم آیا کامپیوتر است یا پرینتر) بررسی کرد. Cisco Tetration به کاربران اجازه میدهد تا پالیسیهایی به منظور اجازه دادن، مسدود کردن و یا محدود کردن دسترسی به اپلیکیشن ها بر اساس اطلاعات فوق ارائه دهد.

یکپارچه سازی Cisco Tetration و Cisco ISE با اعمال پالیسیهای امنیتی روی اطلاعات کاربران و دستگاههای کاربران منجر به افزایش امنیت از طریق ایجاد دفاع چند لایهای میشود. در نتیجه Microsegmentation تنها بر مبنای ترافیک ورودی-خروجی نخواهد بود بلکه دستگاهها و کاربری که ترافیک را ارسال کرده بودند، چک خواهند شد.

یکپارچه سازی چگونه کار میکند

همانطور که بالاتر توضیح دادیم، Cisco Tetration برای ایمن سازی محیط های محاسباتی در هر زیرساختی است. این کار نیز از طریق پالیسیهای رفتاری و الزامی در فضاهای Multicloud صورت میگیرد.

از طرف دیگر Cisco ISE دسترسی شبکه به کاربران و دستگاهها را ایمن میکند. این ابزار به شما این امکان را میدهد که ببینید چه افرادی به شبکه متصل هستند، چه اپلیکیشنهایی روی سیستم نصب هستند و….

با استفاده از Cisco Tetration می توان دادههای خاصی مثل هویت دستگاهها و کاربران، تهدیدات و تغییرات حالت آن ها را مشاهده کرد. در نتیجه تهدیدات میتوانند به زودی شناسایی و ترمیم شوند.

رابطه Cisco ISE و Cisco Tetration

Cisco Tetration دادههای متنی را از Cisco ISE به صورت real time از طریق رابط اعلانی با نام pxGrid دریافت میکند. هنگامی که دستگاه جدیدی به Cisco ISE متصل شد، این پلتفرم اطلاعات زیر را با Cisco Tetration به اشتراک میگذارد:

· پروفایل دستگاه

· حالت دستگاه

· اطلاعات گروه کاربران خاص

کاربر می تواند بر اساس هر کدام از ویژگیهای زیر Policyهایی را تعریف کند:

· ایجاد Policy بر اساس نوع دستگاه

· ایجاد Policy بر اساس حالت دستگاه: برای مثال کاربری که از موبایل آیفون jail break شده استفاده میکند، نمیتواند از برخی اپلیکیشنها استفاده کند

· Policyای از اطلاعات یک گروه خاص: برای مثال تنها کاربران یا دستگاههایی در یک گروه خاص میتوانند به پایگاه داده دسترسی داشته باشند.

نتیجه گیری

ایجاد یک امنیت چند لایه سبب میشود که دسترسی شخص مخرب به شبکه درون سازمان به مراتب سختتر شود. در نتیجه ایمنی شبکه را افزایش میدهد. استفاده از Cisco Tetration در کنار بقیه مکانیزمهای امنیتی از قبیل ISE، اکتیو دایرکتوری و… میتواند امنیت سازمان شما را به بهترین نحو تامین کند.