NSX مفهوم واقعی در مقیاس بزرگ SDN

افزایش روز افزون کسبوکارها و نیاز های بخش کیفی و ارتباطی و چالشهای امنیتی آن تغییرات گستردهای در دیتاسنتر های امروزی به وجود دارد. به طوری که دیگر ارتباطهای بین دیتاسنتری اهمیت فراوانی پیدا کرد و دیگر مکان فیزیکی مشخص برای یک سرویس مهم نیست و در هر حالتی سرویسدهی به مشتری باید تداوم داشته باشد و در این راستا عدم وابستکی به تجیهزات فیزیکی نقش پر رنگی پیدا کرد.

در این راستا با ارائه یک مدل عملیاتی کاملاً جدید برای شبکهبندی، این چالشهای دیتاسنترها را میتوان حل کرد و با مدلی نو، از موانع شبکههای فیزیکی فعلی عبور کرده و به قابلیت چابکی بیشتر و مقرون به صرفه بودن دست یافت. در این خصوص گفتوگویی با سعید نوریپور کارشناس مهندسی فروش درباره ویژگیهای راهکار NSX انجام دادهایم تا با این پلتفرم مجازیسازی شبکه بیشتر آشنا شویم.

راهکار NSX چیست و چه کاربردی دارد؟

راهکار VMware NSX، یک پلتفرم جهت مجازیسازی شبکه یا Virtual Networking در دیتاسنترهای مدرن موسوم به SDDC(Software Defined Data Center) است. NSX، مدل شبکه را به طور کامل در نرمافزار بازآفرینی میکند و امکان ایجاد و آمادهسازی هرگونه توپولوژی از شبکههای ساده تا شبکههای پیچیده Multi-Tier را میسر میسازد.

پلتفرم NSX-T یا راهکار Next-Generation Software-Defined Networking Solution شرکت VMware مناسب محیطهایMulti-hypervisor ، Cloud-native applicationها و … است.

این راهکار چه نوع سرویس یا مزیتی در اختیار سازمانها قرار میدهد؟

این تکنولوژی، مجموعهای از سرویسهای شبکه مانند Firewallها، Load Balancerها، VPNها، NATها، Logical Switchها، Distribute Logical Routeها است. همچنین امنیت Workloadرا از طریق مکانیزمهای امنیتی مختلف همچون Distributed Firewallها، Micro-Segmentation، Guest Introspection، Spoof Guard و… را فعال میکند.

علاوه بر آن، قابلیت اضافه کردن virtual applianceهایی همچون F5 (Big IP LTM) و Paolo Alto به این ساختار نیز وجود دارد. همچنین میتوان توسط ابزار VMware vRealize Operation Manager(vROM) به مانیتورینگ شبکه مجازی مبتنی بر NSX و توسط VMware vRealize Log Insight(vRL)، به جمعآوری logهای این پلتفرم پرداخت.

مقاله پیشنهادی“VMware NSX: امنیت بیشتر با مجازیسازی شبکه“

SDN چیست؟ و برای این محصول چه کاربردی دارد؟

SDN یکی از انقلابهای صنعت IT محسوب میشود. به کمک این مفهوم لایه Control Plan و Management Plan در یک نقطه متمرکز به صورت نرمافزاری و یکپارچه قرار میگیرد و لایه Data Plane به طور جداگانه در تجهیز قرار میگیرد، در حالی که پیش از این در هیچ محصولی از این حوزه Data Plan از Control Plan به صورت جداگانه مورداستفاده قرار نمیگرفت و هر دو به صورت متمرکز در تجهیز قرار داشتند.

از اصلیترین اجزای NSX-T میتوان به NSX-T – Manager اشاره کرد که هم در نقش Management Plan و Controll plan وظایفی برعهده دارد. Data Plan در ساختار NSX-T به Transport Node سپرده شده است. هر Host فیزیکی یا مجازی یک transport Node است. به عبارت دیگر هر Transport Zone وضعیت مرز ارتباطی لایه بین Objectها را مشخص میکند و Objectهای زیر هر Transport Zone میتوانند ارتباط دولایه با هم برقرار کنند. برای اینکه NSX-T بتواند یک Host را به عنوان Data Plan بپذیرد و تبدیل به Transportb Node شود، باید Agant درون host نصب شود.

بخشی از این Agant بهنام LCP (Local Control Plan) معرفی میشود که وظیفه LCP ارتباط با CCP (Central Control Plan) است. CCP همان Central Control Plan است. زمانی که کلاسترNSX Manager را تشکیل میدهیم، Controllerها در آن نصب میشوند. همانطور که گفته شد، اطلاعات بین CCP که در NSX Manager وجود دارد، با Transport nodeها از طریق LCP انجام میشود.

LCP و CCP چه وظایف و کارآییهایی دارند؟

باید به این موضوع توجه داشته باشیم که در NSX قادر به ساخت Logical Switch هستیم و وقتی یک Logical Switch میسازیم، درواقع یک Port Group در ساختار Vcenter تشکیل میشود و در ادامه این Port Group یک امکان فوقالعاده به ما میدهد و میتوان با آن ارتباط L2 over L3 در شبکه NSX داشته باشیم. این کار با کمک TEP (Tunnel endpoint Protocol) فراهم میشود.

درواقع تمامی ارتباطها بین hostها از طریق TEP انجام میشود. هر host حداقل نیاز به یک TEP آدرس دارد که IP آدرسی است که با آن به وسیله پروتکل Geneve با hostهای دیگر ارتباط را برقرار میکند. پروتکل Geneve روی UDP 6081 عمل انتقال را انجام میدهد. پس از این توضیحات، بهتر میتوان با کارآیی CCP و LCP آشنا شد.

در توضیح CCP باید گفت که CCP از سه جدول Arp table، Mac table وTEP table تشکیل میشود. جدول TEP جدولی است که VNI to TEP IP را در خود دارد و نشان میدهد که هر VNI به روی چه TEP IP قرار گرفته است. زمانی که ماشین مجازی یا فیزیکی روشن میشود، VNI to TEP IP آن بر روی LCP مربوطه تشکیل میشود. سپس این فرآیند برای CCP ارسال میشود و اکنون CCP جدولی دارد که در آن نشان میدهد که هر VNI چه TEP IP دارد و درواقع بر روی چه Hostهایی وجود دارد. CCP این جدول را به Hostهایی ارسال میکند که شامل آن VNI است، بر این اساس اگر Host ای، این VNI را نداشته باشد، جدول برای آن ارسال نمیشود.

جدولMac جدولی شامل MAC وTEP IP است و همانند جدول قبلی کل فرآیند ارسال و دریافت CCP و Hostها را طی میکند و درواقع اطلاعات دقیقتری از ماشینهای مجازی مربوط به Host که همان MAC آن است را در خود دارد. جدول ARP هم جدولی است که MAC Address و IP Address مربوط به ماشینهای مجازی و فیزیکی را در خود دارد و همانند جداول قبلی به CCP ارسال میشود و آن نیز برای همه Hostها ارسال میکند.

بعد از Deploy کردن NSX چه باید کرد؟

لازم است که Vcenter را به NSX معرفی کنیم. بعد از تشکیل Cluster ای از NSXها، مرحله آمادهسازی Hostها انجام میشود. یکی از این آمادهسازیها موضوع TEP است که برای آن نیاز به یک Pool آدرس است. پیش از این به TEP IPهایی اشاره شد که جدول TEP را تشکیل میدهد. درواقع از این جدول POOL انتخاب میشود و به Hostها اختصاص مییابد. در این مرحله با اختصاص TEP IP، به هر Host یک VM kernel اضافه میشود و این Vm kernel به عنوان TEP Address وظیفه ارتباط لایه ۲ بین hostها و یا داخل یک دیتاسنتر را خواهد داشت.

در NSX-V زمانی که Logical Switch ایجاد میکردیم، یک Port group در DV Switch ساختار vsphere تشکیل میشد ولی در NSX-T دو مدل داریم که در ادامه به آن میپردازیم.

NVDS

زمانی که نرمافزار Multi Hypervisor قرار دارد و یا بخواهیم به سرویسهای تحت Cloud متصل شویم، لازم است از NVDS استفاده شود. مدیریت NVDS با NSX Manager است و دیگر به Vcenter وابسته نیست.

VDS

زمانی که Hypervisor در محیط Vsphere قرار دارد و از نسخه ۷ Vsphere استفاده میشود، میتوان از VDS استفاده کرد. بنابراین کارایی هر دو این موارد خوب است، اما برای اشاره به تمایزها، میتوان به این نکته توجه داشت که در VDS این امکان وجود دارد که روی همان Uplinkهایی که ترافیک VM ارسال میشود، ترافیک TEP نیز عبور داده شود، اما در NVDS باید Uplinkهای مجزا در نظر گرفته شود.

در شرایطی که هم Vsphere، هم سرور فیزیکی و Multi Hypervisor وجود داشته باشد، باید از کدام استفاده کرد؟ اگر از vsphere ورژن ۷ استفاده میشود، بهتر است برای محیط Vsphere از VDS و برای محیطهای دیگر از NVDS بهره برد. با این کار Data plan ساختار مجازی vsphere از دیگر محیطها جدا میشود.

Transport Zone

Transport Zone مفهوم جدیدی نیست و در محصول NSX-V هم وجود داشت، اما فقط یک نوع Transport Zone در آن بود. در محصول NSX-T دو نوع Transport Zone به نامهای Overlay و Vlan وجود دارد. درواقع Overlay برای ترافیک داخل شبکه NSX است و Vlan برای ارتباط با خارج شبکه NSX است. به عبارت دیگر Overlay همان ترافیک بین ماشینهای مجازی درون یک یا چند Host است. این ترافیک امروزه سهم زیادی به خود اختصاص میدهد و یکی از دلایل اصلی استفاده از محصول NSX به شمار میرود. Vlan هم زمانی که قرار است ارتباط Hostها به خارج از شبکه و از شبکه خارج به شبکه داخل ایجاد کنیم، کاربرد دارد. یعنی این مدل Transport Zone برای جایی است که ترافیکها تبدیل به Vlan میشود.

DMZ در دیتاسنتر

در NSX-T ساختار Zero Trust وجود دارد و کاربر مشخص میکند که ترافیک Hostها و ماشینهای مجازی چگونه جابجا شود و با این کار شرایط ایجاد لایههایی مثل DMZ بسیار راحت است و مثل ساختارهای سنتی نیاز به تغییر توپولوژی نیست و به راحتی میتوان با Distribute Firewall در هر Transport zone این امکان را ایجاد کرد.

مقاله پیشنهادی“دستیابی به تعادل ایدهآل با VMware NSX Advanced Load Balancer“

دلیل ایجاد ساختار NSX Cluster چیست؟

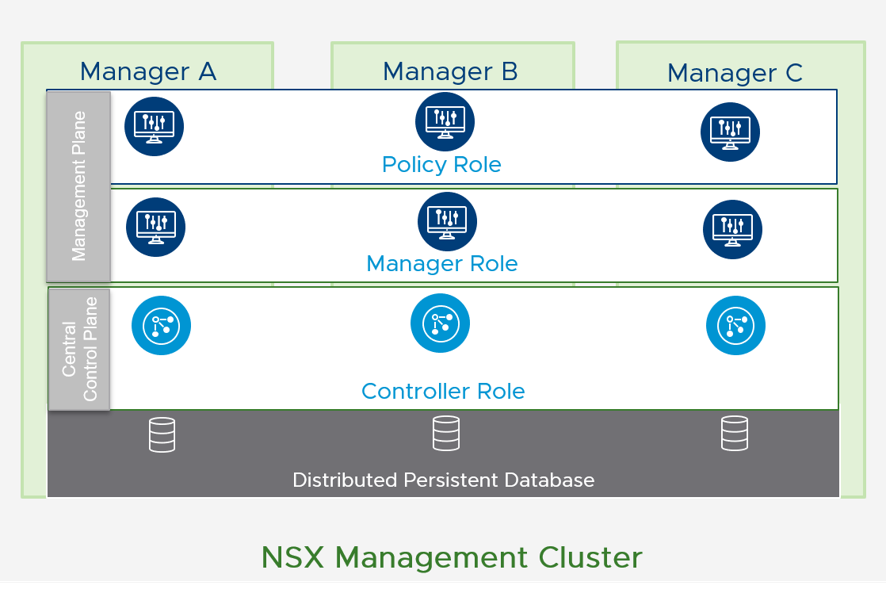

NSX شامل سه Role و یک Database است و زمانی که Cluster ای از NSX Manager تشکیل میشود، این Roleها و دیتابیسها به صورت Distribute ساخته میشود. این سه Role شامل Policy Role ، Manager Role ، Controller Roleاست. دو تا از این Roleها به نامهای Policy Role ، Manager Role نقش Management Plane را ایفا میکنند. دیتابیس این مجموعه نیز Distributed Persistent Database نام دارد.

در زمانی که Cluster ای از NSXها داشته باشیم، چگونه میتوان به Management Plan متصل شد؟

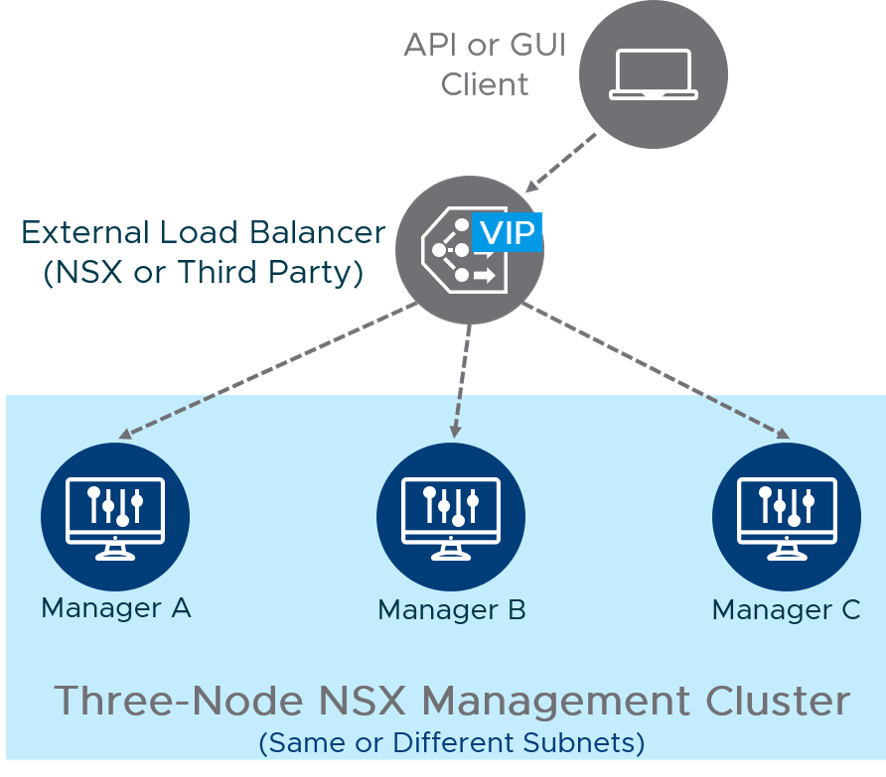

در حالت cluster سه حالت Manual، VIP و Load Balance برای اتصال وجود دارد. در حالت اول زمانی که NSXها را Deploy میکنیم، هرکدام یک IP Address دارد و حالت پیش فرض Manual است و برای اتصال به هرکدام از IP Addressها میتوان متصل شد و تغییر در هرکدام، به بقیه نیز منتقل میشود.

در حالت دوم یک Virtual IP address در نظر گرفته میشود و به این IP متصل میشویم و در Backend درخواستها همیشه به یکی از NSXها ارسال میشود و در صورت Fail به بعدیها ارسال میشود. در حالت سوم از یک Load Balancer استفاده میشود که میتواند خود NSX باشد و یا از Load balancer خارجی برای اتصال استفاده شود.

جمع بندی: پلتفرم VMware NSX یک پلتفرم مجازیسازی شبکه است که اجرای مجازی شبکههای فیزیکی را در زیرساختهای سرور مجازی امکانپذیر میکند. همچنین NSX به عنوان یک شبکه تعریفشده با نرمافزار (SDN) شناخته میشود و مفهوم مجازیسازی سرور را که توسط VMware رایج شده، در فضای شبکه گسترش میدهد. این راهکار میتواند برای پیادهسازی بخشبندی در محیطهای مجازی، جداسازی بارهای کاری و کمک به کاهش سطح حملههایی که سازمان را هدف قرار میدهند، استفاده شود. بطور کلی راهحلهای مدیریت تهدید یکپارچه به گونهای طراحی شدهاند که تمام زیرساختهای فناوری اطلاعات سازمان، از جمله سیستمهای اولیه و استقرار ابرهای عمومی، خصوصی و ترکیبی از یک صفحه واحد از طریق یک کلاس خاص از پورتال ارائه شوند.