اطلاعات امنیتی و مدیریت رویداد (SIEM)

فهرست مطالب

ToggleSecurity information and event management که به اختصار با SIEM نمایش داده میشود به معنای اطلاعات امنیتی و مدیریت رویداد است که رویکردی برای مدیریت امنیت است. SIEM عملکردهای مدیریت اطلاعات امنیتی (SIM) و مدیریت رویدادهای امنیتی (SEM) را در یک سیستم مدیریت امنیتی ترکیب میکند. در عبارت SIEM، حرف E خوانده نشده و به صورت سیم تلفظ میشود.

نگاه کلی

اصول اساسی هر سیستم SIEM جمعآوری دادههای مرتبط از منابع متعدد، شناسایی انحرافات از هنجارها و انجام اقدامات مناسب است. به عنوان مثال، هنگامی که یک مشکل بالقوه شناسایی میشود، یک سیستم SIEM میتواند اطلاعات اضافی را ثبت کند، یک هشدار ایجاد کند و به سایر کنترل کنندههای امنیتی دستور دهد تا پیشرفت یک فعالیت را متوقف کنند.

در ابتداییترین سطح، یک سیستم SIEM میتواند مبتنی بر قوانین باشد یا از یک موتور همبستگی آماری برای ایجاد روابط بین ورودیهای گزارش رویداد استفاده کند. سیستمهای پیشرفته SIEM تکامل یافتهاند تا شامل تجزیه و تحلیل رفتار و موجودیت کاربر (UEBA) و هماهنگی امنیتی، اتوماسیون و پاسخ (SOAR) شوند.

انطباق با استاندارد امنیت داده در صنعت کارت پرداخت (PCI DSS) در ابتدا باعث پذیرش SIEM در شرکتهای بزرگ شد، اما نگرانیها در مورد تهدیدات پایدار پیشرفته (APT) سازمانهای کوچکتر را وادار کرد تا به مزایای ارائهدهندگان خدمات امنیتی مدیریتشده SIEM (MSSP) توجه کنند. امکان مشاهده تمام دادههای مرتبط با امنیت از یک دیدگاه واحد، تشخیص الگوهای غیرعادی را برای سازمانها در هر اندازه آسانتر میکند.

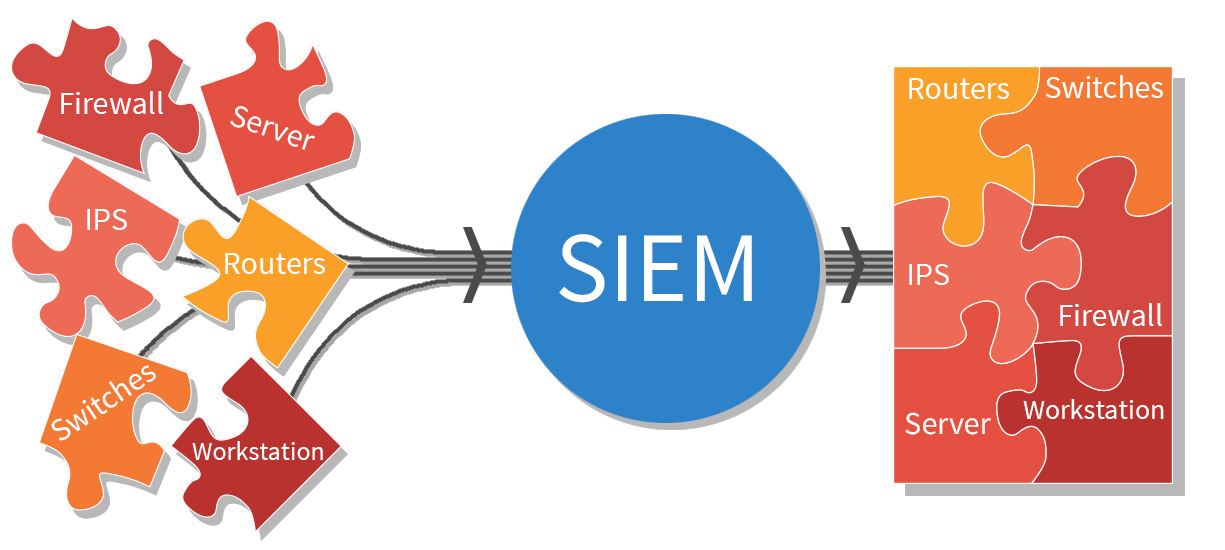

سیستمهای SIEM با استقرار چندین عامل جمعآوری به شیوهای سلسله مراتبی برای جمعآوری رویدادهای مرتبط با امنیت از دستگاههای کاربر نهایی، سرورها، تجهیزات شبکه و همچنین تجهیزات امنیتی تخصصی، مانند فایروالها، آنتیویروسها یا سیستمهای پیشگیری از نفوذ (IPS) کار میکنند. گردآورندگان رویدادها را به یک کنسول مدیریت متمرکز ارسال میکنند، جایی که تحلیلگران امنیتی نویز را غربال میکنند، نقاط را به هم متصل میکنند و حوادث امنیتی را اولویتبندی میکنند.

در برخی از سیستمها، پیش پردازش ممکن است در جمع کنندههای لبه (edge) اتفاق بیفتد و تنها رویدادهای خاصی به یک گره مدیریت متمرکز منتقل میشوند. به این ترتیب میتوان از ازدیاد حجم اطلاعات در حال انتقال و ذخیرهسازی جلوگیری کرد. اگرچه پیشرفتها در یادگیری ماشین به سیستمها کمک میکند تا ناهنجاریها را با دقت بیشتری مشخص کنند، تحلیلگران همچنان باید بازخورد ارائه دهند و به طور مداوم سیستم را در مورد محیط آموزش دهند.

اینجا برخی از مهمترین ویژگیهایی که باید هنگام ارزیابی محصولات SIEM بررسی شوند آورده شده است:

- ادغام با سایر کنترل کنندهها: آیا سیستم میتواند به سایر کنترل کنندههای امنیتی سازمانی دستوراتی برای جلوگیری یا توقف حملات در حال انجام بدهد؟

- هوش مصنوعی (AI): آیا سیستم میتواند دقت خود را از طریق یادگیری ماشینی و یادگیری عمیق بهبود بخشد؟

- فید اطلاعات تهدید: آیا سیستم میتواند از فیدهای اطلاعاتی تهدید به انتخاب سازمان پشتیبانی کند، یا اینکه موظف است از یک فید خاص استفاده کند؟

- گزارش انطباق گسترده: آیا این سیستم شامل گزارشهای داخلی برای نیازهای متداول انطباق است و به سازمان امکان سفارشیسازی یا ایجاد گزارشهای انطباق جدید را میدهد؟

- قابلیتهای جرم شناسی: آیا سیستم میتواند با ثبت سرصفحهها و محتویات بستههای مورد توجه، اطلاعات بیشتری در مورد رویدادهای امنیتی بگیرد؟

SIEM چگونه کار میکند؟

ابزارهای SIEM با جمعآوری دادههای رویداد و گزارش ایجاد شده توسط سیستمهای میزبان، برنامهها و دستگاههای امنیتی، مانند فیلترهای آنتی ویروس و فایروالها، در سرتاسر زیرساخت شرکت کار میکنند و این دادهها را در یک پلتفرم متمرکز گرد هم میآورند. ابزارهای SIEM دادهها را در دستههایی مانند ورود موفق و ناموفق، فعالیت بدافزار و سایر فعالیتهای مخرب احتمالی شناسایی و مرتب میکنند.

سپس نرم افزار SIEM هنگام شناسایی مشکلات امنیتی بالقوه هشدارهای امنیتی ایجاد میکند. با استفاده از مجموعهای از قوانین از پیش تعریف شده، سازمانها میتوانند این هشدارها را به عنوان اولویت کم یا بالا تنظیم کنند. به عنوان مثال، یک حساب کاربری که ۲۵ تلاش ناموفق برای ورود را در ۲۵ دقیقه ایجاد میکند، میتواند به عنوان مشکوک علامت گذاری شود، اما همچنان در اولویت پایینتری قرار میگیرد، زیرا احتمالا تلاشهای ورود به سیستم توسط کاربری انجام شده است که احتمالا اطلاعات ورود خود را فراموش کرده است. با این حال، یک حساب کاربری که ۱۳۰ تلاش ناموفق برای ورود را در ۵ دقیقه ایجاد میکند، به عنوان یک رویداد با اولویت بالا علامت گذاری میشود زیرا به احتمال زیاد یک حمله brute-force در حال انجام است.

چرا SIEM اهمیت دارد؟

SIEM مهم است زیرا مدیریت امنیت را برای شرکتها با فیلتر کردن مقادیر انبوه دادههای امنیتی و اولویت بندی هشدارهای امنیتی که نرمافزار تولید میکند آسان میکند. نرمافزار SIEM سازمانها را قادر میسازد تا حوادثی را شناسایی کنند که در غیر این صورت ممکن است شناسایی نشوند. این نرمافزار ورودیهای گزارش را تجزیه و تحلیل میکند تا نشانههایی از فعالیتهای مخرب را شناسایی کند. علاوه بر این، از آنجایی که سیستم رویدادها را از منابع مختلف در سراسر شبکه جمعآوری میکند، میتواند روند زمانی انجام یک حمله را بازآفرینی کند و شرکت را قادر میسازد تا ماهیت حمله و تأثیر آن بر تجارت را تعیین کند.

یک سیستم SIEM همچنین میتواند با تولید خودکار گزارشهایی که شامل تمام رویدادهای امنیتی ثبتشده در میان این منابع است، به سازمان کمک کند تا الزامات انطباق را برآورده کند. بدون نرم افزار SIEM، شرکت باید دادههای گزارش را جمعآوری کرده و گزارشها را به صورت دستی تنظیم کند.

یک سیستم SIEM مدیریت حادثه را با در اختیار قرار دادن ابزارهای خودکار برای جلوگیری از حملات در حال انجام و با امکان دادن به تیم امنیتی برای کشف مسیری که حمله در سراسر شبکه طی میکند و شناسایی منابعی که در معرض خطر قرار گرفتهاند، بهبود میبخشد.

مزایای SIEM

برخی از مزایای SIEM شامل موارد زیر است:

· زمان لازم برای شناسایی تهدیدها را به میزان قابل توجهی کوتاه میکند و آسیب ناشی از آن تهدیدها را به حداقل میرساند.

· یک دید کلی از محیط امنیت اطلاعات سازمان ارائه میدهد، که جمعآوری و تجزیه و تحلیل اطلاعات امنیتی را برای ایمن نگه داشتن سیستمها آسانتر میکند – همه دادههای یک سازمان به یک مخزن متمرکز میرود که در آن ذخیره میشود و به راحتی قابل دسترسی است.

· میتواند توسط شرکتها برای موارد استفاده مختلف که حول دادهها یا گزارشها میچرخند، از جمله برنامههای امنیتی، گزارشهای حسابرسی و انطباق، پشتیبانی و عیبیابی شبکه استفاده شود.

· از حجم زیادی از دادهها پشتیبانی میکند تا سازمانها بتوانند به کوچک سازی و افزایش دادههای خود ادامه دهند.

· تشخیص تهدید و هشدارهای امنیتی را ارائه میدهد.

· می تواند تجزیه و تحلیل دقیق جرم شناسی را در صورت رخنههای امنیتی بزرگ انجام دهد.

محدودیتهای SIEM

علیرغم مزایای آن، SIEM هنوز محدودیتهایی دارد، از جمله موارد زیر:

- معمولا پیادهسازی آن به زمان زیادی نیاز دارد زیرا برای اطمینان از ادغام موفقیتآمیز با کنترل کنندههای امنیتی سازمان و میزبانهای زیادی در زیرساخت آن، به پشتیبانی نیاز دارد. معمولا نصب SIEM قبل از شروع به کار ۹۰ روز یا بیشتر طول میکشد.

- گران است. میزان سرمایهگذاری اولیه در SIEM میتواند صدها هزار دلار باشد. هزینههای مرتبط نیز میتواند اضافه شود، از جمله هزینههای پرسنل برای مدیریت و نظارت بر اجرای SIEM، پشتیبانی سالانه و نرمافزار یا عوامل جمعآوری دادهها.

- تجزیه و تحلیل، پیکربندی و یکپارچه سازی گزارشها مستلزم توانایی متخصصین است. به همین دلیل است که برخی از سیستمهای SIEM مستقیما در یک مرکز عملیات امنیتی (SOC) مدیریت میشوند، یک واحد متمرکز که توسط یک تیم امنیت اطلاعات که با مسائل امنیتی سازمان سروکار دارد، کار میکند.

- ابزارهای SIEM معمولا به قوانینی برای تجزیه و تحلیل تمام دادههای ضبط شده وابستگی دارند. مشکل این است که شبکه یک شرکت تعداد زیادی هشدار تولید میکند – معمولا ۱۰هزار مورد در روز – که ممکن است مثبت باشد یا نباشد. در نتیجه، شناسایی حملات احتمالی به دلیل تعداد لاگهای نامربوط دشوار است.

- یک ابزار SIEM با پیکربندی نادرست ممکن است رویدادهای امنیتی مهم را از دست بدهد و تاثیر مدیریت ریسک اطلاعات را کم کند.

نرمافزار و ابزارهای SIEM

برخی از ابزارهای موجود در فضای SIEM شامل موارد زیر است:

- Splunk: اسپلانک یک سیستم جامع SIEM در محل است. Splunk از نظارت امنیتی پشتیبانی میکند و قابلیتهای پیشرفته تشخیص تهدید را ارائه میدهد.

- IBM QRadar: بسته به نیاز و ظرفیت شرکت، QRadar میتواند به عنوان یک ابزار سختافزاری، یک ابزار مجازی یا یک ابزار نرمافزاری استفاده شود. QRadar on Cloud یک سرویس ابری است که از IBM Cloud بر اساس محصول QRadar SIEM ارائه میشود.

- LogRhythm: لاگ ریتم یک سیستم SIEM خوب برای سازمانهای کوچکتر است که SIEM مربوط به مدیریت گزارش، نظارت بر شبکه و نقطه پایانی، جرم شناسی و تجزیه و تحلیل امنیتی را یکپارچه میکند.

- Exabeam: راهکار SIEM شرکت Exabeam چندین قابلیت از جمله UEBA، دریاچه داده، تجزیه و تحلیل پیشرفته و شکارچی تهدید را ارائه میدهد.

- RSA: پلفترم NetWitness شرکت RSA یک ابزار تشخیص و پاسخ تهدید است که شامل جمعآوری، ارسال، ذخیرهسازی و تجزیه و تحلیل دادهها میشود. RSA همچنین SOAR را نیز ارائه میدهد.

چگونه ابزار SIEM مناسب را انتخاب کنیم؟

انتخاب ابزار SIEM مناسب بر اساس تعدادی از عوامل، از جمله بودجه سازمان و وضعیت امنیتی متفاوت است. با این حال، شرکتها باید به دنبال ابزارهای SIEM باشند که قابلیتهای زیر را ارائه میدهند:

- گزارش انطباق

- واکنش حوادث و جرم شناسی

- پایش دسترسی به پایگاه داده و سرور

- شناسایی تهدیدات داخلی و خارجی

- نظارت، همبستگی و تجزیه و تحلیل تهدید بلادرنگ در انواع برنامهها و سیستمها

- سیستم تشخیص نفوذ (IDS)، IPS، فایروال، گزارش برنامه رویداد و سایر برنامهها و ادغامهای سیستم

- اطلاعات تهدید

- نظارت بر فعالیت کاربر (UAM)

آینده SIEM

روندهای آتی SIEM شامل موارد زیر است:

- هماهنگسازی بهبود یافته: در حال حاضر، SIEM فقط اتوماسیون اولیه گردش کار را به شرکتها ارائه میدهد. با این حال، با ادامه رشد سازمانها، SIEM نیاز به ارائه قابلیتهای اضافی دارد. به عنوان مثال، به دلیل افزایش تجاری سازی هوش مصنوعی و یادگیری ماشینی، ابزارهای SIEM باید هماهنگی سریعتری ارائه دهند تا سطح حفاظتی یکسانی را برای بخشهای مختلف یک شرکت فراهم کنند. علاوه بر این، پروتکلهای امنیتی و اجرای آن پروتکلها سریعتر، مؤثرتر و کارآمدتر خواهند بود.

- همکاری بهتر با ابزارهای تشخیص و پاسخ مدیریت شده (MDR): از آنجایی که تهدیدات هک و دسترسی غیرمجاز همچنان در حال افزایش است، مهم است که سازمانها رویکردی دو لایه را برای شناسایی و تجزیه و تحلیل تهدیدات امنیتی اجرا کنند. تیم فناوری اطلاعات یک شرکت میتواند SIEM را در داخل پیاده سازی کند، در حالی که یک ارائه دهنده خدمات مدیریت شده (MSP) میتواند ابزار MDR را پیادهسازی کند.

- مدیریت و نظارت ابری پیشرفته: فروشندگان SIEM مدیریت ابر و قابلیتهای نظارت ابزارهای خود را برای برآوردن بهتر نیازهای امنیتی سازمانهایی که از ابر استفاده میکنند، بهبود میبخشند.

- SIEM و SOAR به یک ابزار واحد تبدیل خواهند شد. به دنبال محصولات سنتی SIEM باشید تا از مزایای SOAR بهره مند شوید. با این حال، فروشندگان SOAR احتمالا با گسترش قابلیتهای محصولات خود به این روند پاسخ خواهند داد.