اصول اولیه Splunk Enterprise Security

فهرست مطالب

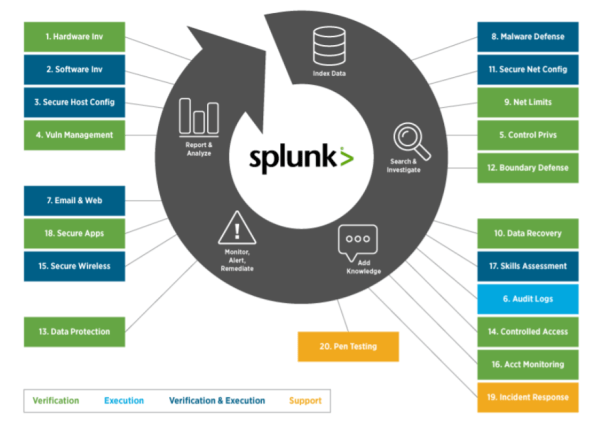

ToggleSplunk یک ابزار جمعآوری و تجزیه و تحلیل گزارش است که با نصب برنامه Splunk Enterprise Security میتواند به عنوان یک راهکار اطلاعات امنیتی و مدیریت رویداد (SEIM) ایفای نقش کند. برنامه امنیتی Splunk Enterprise محتوای از پیش ساخته شده از جمله جستجوهای همبستگی را برای کمک به تحلیلگران امنیتی برای ساده کردن تحقیقات در محیطهای فناوری اطلاعات خود ارائه میدهد. در این مقاله، ویژگیهایی را مورد بحث قرار میدهیم که Splunk Enterprise Security را به ابزار قدرتمند SIEM تبدیل کرده است.

Splunk Enterprise Security

اولین چیزی که در مورد Splunk Enterprise Security باید بدانید این است که روی Splunk Enterprise یا Splunk Core اجرا میشود. قبل از اینکه بتوانید از مزایای کامل Enterprise Security بهرهمند شوید، باید یک محیط Splunk بالغ و کارآمد داشته باشید. برخلاف برخی از نقشهای دیگر سرور Splunk، برنامه ES به سر جستجوی (Search Head) اختصاصی خود نیاز دارد.

حداقل مشخصات سخت افزاری مورد نیاز برای اجرای کارآمد ES پردازنده ۱۶ هستهای و ۳۲ گیگابایت رم است. همچنین باید با ورودی/خروجی دیسک کافی و فضای ذخیرهسازی در لایه نمایه سازی جفت شود (حداقل ۸۰۰ IOP جستجوی تصادفی). در بطن کار، ES مشغول Data Model Acceleration و جستجوهای همبستگی است که نیازمند منابع بسیار زیادی هستند، به ویژه در بخش پردازنده. بنابراین استفاده از این راهکار نیاز به سختافزار قدرتمند دارد.

راهاندازی و اجرایSplunk Enterprise Security

فرض میکنیم شما Splunk Enterprise Security را خریداری کردهاید و سخت افزار مناسب اجرای آن را هم در اختیار دارید. مهمترین بخش کارکرد Splunk ES و روشن کردن داشبوردهای از پیش ساخته شده و سایر محتوای آن این است که اطمینان حاصل کنید که تمام دادههای شما مطابق با Splunk CIM (مدل اطلاعات مشترک) است. مدل اطلاعات مشترک، روش Splunk برای نرمالسازی دادهها است. فقط رویدادهایی که مطابق با CIM نرمالایز شدهاند در مدلهای دادهای که شتاب میگیرند گنجانده میشوند. همه جستجوها، داشبوردها و گزارشها از مدلهای داده برای برگرداندن نتایج و رویدادها به کاربران استفاده میکنند.

چه کاری باید انجام شود تا دادههای شما با CIM سازگار باشد؟

مهندسان خدمات حرفهای Aditum تخمین میزنند که تقریبا ۵۰ درصد از برنامهها و افزونههای فناوری (TAها) در Splunkbase از قبل با CIM سازگار هستند. برای نیمهای که اینطور نیست، مدیر Splunk یک سازمان باید دست به کار شود (یا میتوان از خدمات حرفهای Aditum استفاده کرد). ممکن است تغییر گزارشها برای سازگاری با CIM از ۳۰ دقیقه تا یک روز کامل به ازای هر منبع داده طول بکشد.

کارشناسان این تخمینها را با این شرط که «اگر شخص بداند چه کار میکند» حساب میکنند و همچنین خاطرنشان میکنند که Aditum یک کتابخانه از برنامهها و TA برای منابع داده رایج (Palo Alto، Juniper، Checkpoint، Windows و غیره) کاملا مطابق با CIM ساخته است. در اکثر مواقع، این مستلزم کار با Splunk Apps و TAهای موجود و ایجاد تغییرات به جای نوشتن برنامههای سفارشی است.

تغییرات شامل مواردی مانند تغییر نام فیلدها، افزودن برچسبهایی که در دسترس نیستند، تثبیت برچسبها (برچسبها log-speak را برای کسانی که با گزارشها آشنا نیستند، به عنوان مثال، تحلیلگران NOC یا SOC به انگلیسی ساده ترجمه میکنند)، تغییر دادههایی که ممکن است در زمینههای اشتباه قرار گرفته باشند و سایر تغییرات است. در حالی که انطباق با CIM برای استفاده از Splunk Enterprise Security مهم است، باید بگوییم که این نرمالسازی دادهها، یا آنچه که «بهداشت داده» مینامیم، توسط مهندسان خدمات حرفهای Aditum’s Splunk در خارج از Splunk ES توصیه میشود، زیرا تضمین میکند که همه فیلدهای وارد شده به Splunk سازگار هستند و در نتیجه همه کاربران از دادهها استفاده مشابهی میکنند.

یکی دیگر از ملاحظات مربوط به دادههایی که برای آماده سازی برای استفاده از Splunk Enterprise Security به Splunk ارسال میکنید، انواع مختلف منابع داده است. Splunk ES سعی میکند با انجام جستجوهای همبستگی در انواع مختلف داده، دیدی جامع از زیرساخت امنیتی شما ایجاد کند. برای دستیابی به بیشترین ارزش از Splunk Enterprise Security، باید ترکیب خوبی از انواع دادهها از جمله وب، ترافیک شبکه، آسیبپذیری، احراز هویت و غیره داشته باشید. برای مثال، اگر فقط دادههای ترافیک شبکه را دارید که وارد Splunk میشوند، بیشتر دادههای از پیش ساخته شده داشبوردها در ES پر نمیشوند. در این حالت مدلهای دادهای که جستجوهای خود را از آنها انجام میدهند به دلیل کمبود انواع داده ساخته نمیشوند. Splunk برای ارائه بینش به دادههای کامل نیاز دارد. اگر دادهها در دسترس نباشد، ES نمی تواند کارش را به درستی به انجام برساند.

Splunk Enterprise Security و جستجوهای همبستگی

همانطور که گفته شد، جستجوهای همبستگی بخش بزرگ دیگری از نحوه عملکرد Splunk Enterprise Security است. اینها جستجوهای از پیش بستهبندی شدهای هستند که (پس از فعال شدن) در پس زمینه برای شناسایی تهدیدات، حملات و برخی آسیب پذیریهای شناخته شده اجرا میشوند. هر جستجو برای یافتن رویدادهایی در دادههای شما نوشته شده است که ممکن است نشان دهنده یک حمله احتمالی باشد. برای مثال، جستجوی همبستگی Brute Force به دنبال چندین تلاش برای ورود ناموفق از یک کاربر در مدت زمان کوتاهی است.

Splunk Enterprise Security با ۵۹ جستجوی دیگر مانند این ارائه میشود که به شناسایی حملات و آسیب پذیریهای احتمالی در محیط شما کمک میکند. همانطور که قبلا گفته شد، در مجموع اینها جستجوهایی هستند که نیاز زیادی به منابع محاسباتی دارند، بنابراین شما باید فقط جستجوهایی را فعال کنید که با دادههای موجود در محیط شما مطابقت دارند. این جستجوها همچنین میتوانند ویرایش و گسترش داده شوند تا با نیازهای منحصر بهفرد محیط شما مطابقت داشته باشند.

هنگامی که جستجوهای همبستگی را که میخواهید استفاده کنید پیدا کردید، مهم است که آنها را طوری تنظیم کنید که بهجای اجرا در هر لحظه، بر اساس یک زمانبندی اجرا شوند، تا پردازنده شما را دائما درگیر نکنند. Splunk Enterprise Security همچنین چارچوبی را برای شما فراهم میکند تا جستجوهای همبستگی خود را بسازید و آنها را در داشبوردهای وضعیت امنیتی خود نمایش دهید.

رویدادهای قابل توجه

هنگامی که یک جستجوی همبستگی نتایج را پیدا میکند، یک رویداد قابل توجه (Notable Event) ایجاد میکند. سپس آن رویدادها بر اساس نوع رویداد و برچسبها گروهبندی میشوند و در فهرست «قابل توجه» قرار میگیرند. این رویدادها برای پر کردن دو داشبورد اصلی در ES، داشبورد وضعیت امنیتی امنیتی و داشبورد بازبینی حادثه استفاده میشوند.

داشبورد وضعیت امنیتی تمام اطلاعات مربوط به رویدادهای قابل توجهی را که ES پیدا کرده است فهرست میکند. این شامل مقدار در طول زمان، فوریت رویدادها، منابعی که از آنها میآیند و رویدادهایی که بیشتر در محیطهای شما رخ میدهند، میشود. مانند هر داشبورد دیگری در Splunk، این پنلها را میتوان به گونهای تغییر داد که با بازههای زمانی یا اطلاعاتی که میخواهید ببینید، مطابقت داشته باشد.

داشبورد بررسی رویداد جایی است که رویدادهای مهم را بررسی میکنید. ES رویدادهای قابل توجه را به صورت جداگانه در یک دوره زمانی که شما تعیین میکنید فهرست میکند. هنگامی که روی یکی از رویدادهای قابل توجه کلیک میکنید، جستجوی همبستگی که رویداد را ایجاد کرده و سایر اطلاعاتی که به شما در بررسی آن رویداد کمک میکند، به شما نمایش داده میشود. یک برگه Notable Event Action وجود دارد که به شما امکان میدهد مسئول آن را مشخص کنید، یک پاسخ تطبیقی اضافه کنید یا وضعیت یک رویداد را تغییر دهید. این داشبورد باید روزانه بررسی شود تا وضعیت امنیتی محیط کاری شما بهتر درک شود.

درک و مدیریت رویدادهای فوری

هم در داشبورد وضعیت امنیتی و هم در داشبورد بررسی حادثه، «فوریت» را بیش از یک بار مشاهده خواهید کرد. این مقدار از ترکیب شدت رویداد که در جستجوی همبستگی تعیین شده است و مشخصات اولویت دارایی/هویت که در لیستی که شما پر میکنید، به دست میآید.

فهرست دارایی و هویت در ES مهم است زیرا به تعیین نقاط پایانی و کاربران با اولویت بالا کمک میکند. جستجوها و پاسخهایی که حول این نقاط پایانی یا کاربران متمرکز میشوند باید متفاوت از اشیاء با اولویت پایین رفتار شوند. اکثر شرکتها هیچ کدام از این لیستها را بهروز یا در حال حاضر در دسترس ندارند. میتوانید از ترکیبی از ابزارها و Splunk Enterprise Security برای جمعآوری خودکار این فهرست و تنظیم فرآیندی برای نگهداری آن استفاده کنید. بهروز نگه داشتن داراییها و هویت شما میتواند یک چالش واقعی باشد، اما این یک زمینه عالی برای ES فراهم میکند. اولین باری که این فرآیند را طی میکنید سختترین فرایند خواهد بود. پس از آن، این فرایند سادهتر شده و شبیه نگهداری یک فایل اکسل خواهد شد.

زمانی که از Splunk Enterprise Security به درستی استفاده شود، قوی ترین ابزار SIEM در بازار است که توسط گارتنر تأیید شده است. با این حال، مانند هر چیز دیگری، بهتر است قبل از ورود به جزئیات با کلیات مسئله آشنا شده باشید. در این مقاله، ما اصول اولیه از مشخصات سخت افزاری گرفته تا اهمیت نرمال سازی دادهها تا تخصیص سطوح مختلف فوریت یا اولویت به داراییهای مختلف در محیط شما را پوشش دادهایم. هنگامی که این اصول را درک کردید، ویژگیهای اضافی که Splunk Enterprise Security ارائه میدهد، مانند فیدهای Threat Intelligence، Glass Tables و پاسخ تطبیقی برای درک و استفاده آسانتر خواهند شد.