هوش تهدید یا Threat Intelligence چیست؟

Threat Intelligence یا هوش تهدید که به عنوان هوش تهدید سایبری (CTI) هم شناخته میشود، اطلاعاتی است که از طیف وسیعی از منابع در مورد حملات فعلی یا احتمالی علیه یک سازمان جمعآوری میشود. اطلاعات جمعآوری شده تجزیه و تحلیل، پالایش و سازماندهی میشود و سپس برای به حداقل رساندن و کاهش خطرات امنیت سایبری استفاده میشود.

هدف اصلی از هوش تهدید این است که به سازمانها خطرات مختلفی را که از تهدیدهای خارجی با آن مواجه هستند، مانند تهدیدات روز صفر و تهدیدات پایدار پیشرفته نشان دهد. هوش تهدید شامل اطلاعات عمیق و محتوایی در مورد تهدیدهای خاص است. این اطلاعات میتوانند شامل مواردی مثل اینکه چه کسی حمله کرده است، تواناییها و انگیزههای آنها چیست و شاخصهای به خطر افتادن (IOC) چه بودهاند، باشد. با این اطلاعات، سازمانها میتوانند تصمیمات آگاهانهای در مورد نحوه دفاع در برابر آسیب رسانترین حملات بگیرند. در این مطلب به بررسی کامل هوش تهدید، انواع و ابزار آن پرداختهایم.

چرا Threat Intelligence مهم است؟

هوش تهدید به سازمانها اجازه میدهد تا زمانی که صحبت از حملات سایبری به میان میآید، به جای انفعال، فعال باشند. بدون درک آسیبپذیریهای امنیتی، شاخصهای تهدید و نحوه اجرای تهدیدها، دفاع موثر در برابر حملات سایبری غیرممکن است. هوش تهدید میتواند سریعتر از حملات جلوگیری کرده و آنها را مهار کند و به طور بالقوه باعث صرفهجویی صدها هزار دلاری کسبوکارها شود. هوش تهدید میتواند کنترلهای امنیتی سازمانی را در هر سطح، از جمله امنیت شبکه، افزایش دهد.

انواع Threat Intelligence چیست؟

انواع مختلفی از هوش تهدید وجود دارد، از اطلاعات سطح بالا و غیر فنی گرفته تا جزئیات فنی در مورد حملات خاص. به طور کلی چهار نوع هوش تهدید وجود دارد که هر چهار مورد برای ایجاد یک ارزیابی جامع تهدید ضروری هستند. انواع مختلف هوش تهدید عبارتند از:

- استراتژیک: هوش تهدید استراتژیک اطلاعات سطح بالایی است که نگاهی کلی به تهدیدات دارد. در واقع این نوع هوش تهدید اطلاعاتی غیرفنی است که یک سازمان میتواند به هیئت مدیره ارائه کند. نمونهای از هوش تهدید استراتژیک، تحلیل ریسک است که نشان میدهد چگونه یک تصمیم تجاری ممکن است سازمان را در برابر حملات سایبری آسیبپذیر کند.

- تاکتیکی: هوش تهدید تاکتیکی شامل جزئیات نحوه اجرا و دفاع در برابر تهدیدات، از جمله بردارهای حمله، ابزارها و زیرساختهایی است که مهاجمان استفاده میکنند، انواع کسبوکارها یا فناوریهایی که هدف قرار میگیرند و استراتژیهای اجتناب. همچنین به سازمان کمک میکند تا بفهمد که چقدر احتمال دارد که هدف انواع مختلف حملات باشد. کارشناسان امنیت سایبری از اطلاعات تاکتیکی برای تصمیمگیری آگاهانه در مورد کنترلهای امنیتی و مدیریت دفاعی استفاده میکنند.

- عملیاتی: هوش تهدید عملیاتی اطلاعاتی است که بخش فناوری اطلاعات میتواند به عنوان بخشی از مدیریت فعال تهدید برای اقدام علیه یک حمله خاص استفاده کند. این اطلاعات در مورد هدف حمله و همچنین ماهیت و زمان حمله است. در حالت ایدهآل، این اطلاعات مستقیما از مهاجمان جمعآوری میشود که به دست آوردن آن را دشوار میکند.

- فنی: هوش تهدید فنی شواهد خاصی از وقوع یک حمله یا شاخصهای به خطر افتادن است. برخی از ابزارهای هوش تهدید از هوش مصنوعی برای اسکن این شاخصها استفاده میکنند، که ممکن است شامل محتوای ایمیل از کمپینهای فیشینگ، آدرسهای IP زیرساختهای C2 یا مصنوعات نمونههای بدافزار شناختهشده باشد.

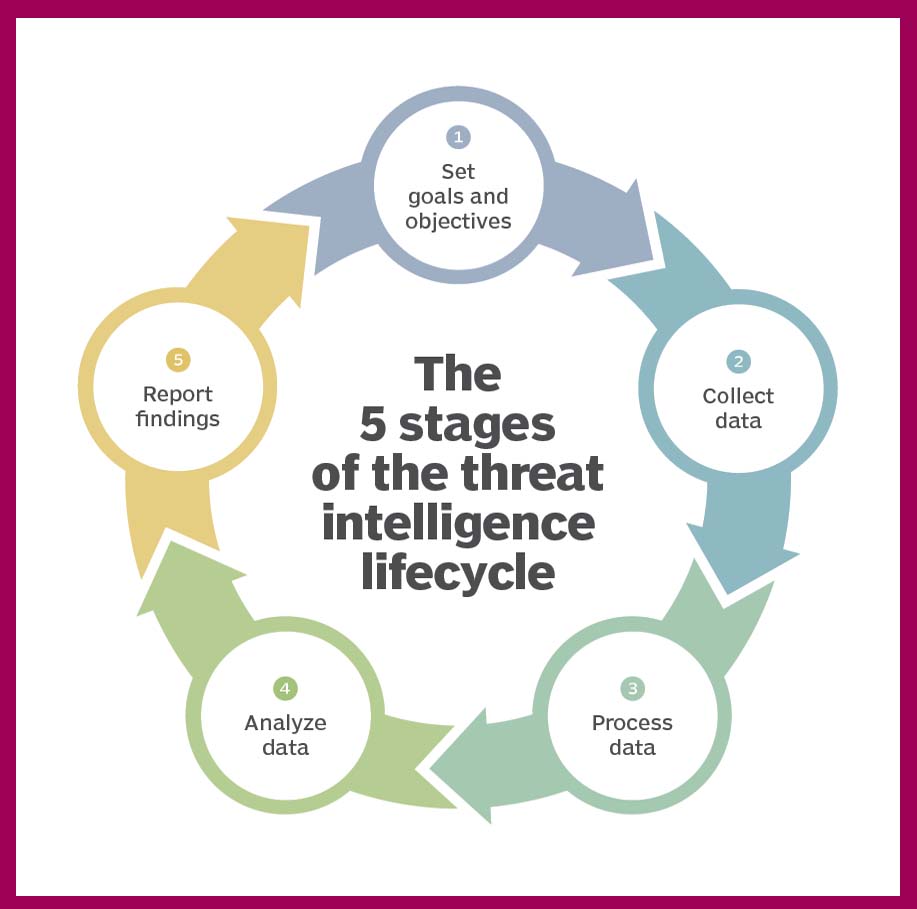

مراحل Threat Intelligence چیست؟

مراحل مختلفی در فرآیند جمعآوری هوش تهدید وجود دارد که شامل موارد زیر میشود:

اهداف و مقاصد

برای انتخاب منابع و ابزارهای اطلاعاتی مناسب تهدید، یک سازمان باید مشخص کند که با افزودن هوش تهدید به راهحلها و استراتژی امنیتی خود، چه هدفی را دنبال میکند. هدف به احتمال زیاد کمک به تیمهای امنیت اطلاعات در متوقف کردن تهدیدهای بالقوه شناسایی شده در طول تمرین مدل سازی تهدید خواهد بود. این امر مستلزم دستیابی به دادهها و ابزارهای اطلاعاتی است که میتوانند توصیهها و هشدارهای بهروز را در مورد تهدیدهایی که با ریسک بالا و تأثیر بالا در نظر گرفته میشوند، ارائه دهند. هدف مهم دیگر این است که اطمینان حاصل شود که اطلاعات استراتژیک مناسب جمعآوری شده و در اختیار مدیریت سطح C قرار میگیرد تا از تغییرات چشم انداز تهدید سازمان آگاه شود.

جمع آوری دادهها

گزارشهای مربوط به سیستمهای داخلی، کنترلهای امنیتی و سرویسهای ابری شالوده برنامه هوش تهدید سازمان را تشکیل میدهند. با این حال، برای به دست آوردن بینش در مورد آخرین TTPها و اطلاعات مختص این صنعت، جمعآوری دادهها از فیدهای داده تهدید شخص ثالث ضروری است. این منابع شامل اطلاعات جمعآوریشده از سایتهای رسانههای اجتماعی، انجمنهای هکرها، آدرسهای IP مخرب، تلهمتری آنتیویروس و گزارشهای تحقیقات تهدید میشود.

پردازش دادهها

جمعآوری و سازماندهی دادههای خام مورد نیاز برای ایجاد هوش تهدید، عملی نیازمند پردازش خودکار است. فیلتر کردن دستی، افزودن ابرداده و همبستگی و تجمیع انواع دادهها و منابع مختلف امکانپذیر نیست. پلتفرمها یا برنامههای هوش تهدید از یادگیری ماشینی برای خودکارسازی جمعآوری و پردازش دادهها استفاده میکنند، بنابراین میتوانند به طور مداوم اطلاعاتی درباره فعالیتهای عوامل تهدید ارائه دهند.

تحلیل دادهها

این مرحله شامل یافتن پاسخ از دادههای پردازش شده برای سوالاتی مانند زمان، چرا و چگونگی وقوع یک رویداد مشکوک است. این مرحله به سؤالات مربوط به زمان وقوع یک حادثه فیشینگ، آنچه اقدام کننده به دنبالش بوده و چگونگی پیوند ایمیلهای فیشینگ و یک دامنه مخرب و نحوه استفاده از آنها پاسخ میدهد.

گزارش یافتهها

گزارشها باید برای یک مخاطب خاص تنظیم شوند تا مشخص شود که تهدیدات تحت پوشش چگونه بر حوزه مسئولیت آنها تأثیر میگذارد. گزارشها باید در صورت امکان با جامعه گستردهتر به اشتراک گذاشته شود تا عملیات امنیتی کلی بهبود یابد.

Threat Intelligence چه کاری انجام میدهد؟

ابزارهای هوش تهدید و تهدید سایبری به سازمانها کمک میکنند تا خطرات انواع مختلف حملات و بهترین روش دفاع در برابر آنها را درک کنند. هوش تهدید سایبری همچنین به کاهش حملاتی که ممکن است در حال حاضر اتفاق بیافتند کمک میکند. بخش فناوری اطلاعات یک سازمان ممکن است هوش تهدید خود را جمعآوری کند، یا ممکن است برای جمعآوری اطلاعات و مشاوره در مورد بهترین شیوههای امنیتی به یک سرویس اطلاعاتی تهدیدات تکیه کند. سازمانهایی که از شبکههای تعریفشده نرمافزاری (SDN) استفاده میکنند، میتوانند از هوش تهدید برای پیکربندی سریع شبکه خود برای دفاع در برابر انواع خاصی از حملات سایبری استفاده کنند.

مقاله پیشنهادی“رمز گشایی از مدیریت دسترسی ممتاز (PAM)”

شاخصهای رایج به خطر افتادن چیست؟

اگر پرسنل امنیتی در موقعیت درست به دنبال بررسی رفتارهای غیر عادی باشند، اغلب میتوانند نشانههایی مبنی بر وقوع حمله پیدا کنند. هوش مصنوعی میتواند به این تلاش کمک شایانی کند. برخی از IOCهای رایج عبارتند از:

- فعالیت غیرمعمول حساب کاربری ممتاز: مهاجمان اغلب سعی میکنند امتیازات حساب بالاتری به دست آورند یا از یک حساب در معرض خطر به حساب دیگری که دارای امتیازات بالاتری است منتقل شوند.

- ناهنجاریهای ورود: لاگینهای پس از ساعت کاری که تلاش میکنند به فایلهای غیرمجاز دسترسی پیدا کنند، ورود سریع به حساب کاربری مشابه از IPهای مختلف در سراسر جهان و ورود ناموفق از حسابهای کاربری که وجود ندارند، همگی علائم واضحی هستند که نشان میدهد مشکلی وجود دارد.

- افزایش حجم خواندن پایگاه داده: مشاهده افزایش چشمگیر در حجم خواندن پایگاه داده میتواند نشان دهنده این باشد که شخصی در حال استخراج حجم غیرمعمولی از دادهها، مانند تمام شمارههای کارت اعتباری در یک پایگاه داده است.

- درخواستهای غیرمعمول DNS: جهشهای بزرگ در درخواستهای DNS از یک میزبان خاص و الگوهای درخواستهای DNS به میزبانهای خارجی هر دو نشانههای مهمی هستند زیرا ممکن است به این معنی باشد که شخصی از خارج از سازمان در حال ارسال فرمان و کنترل ترافیک است.

- تعداد زیادی درخواست برای یک فایل: بخش بزرگی از فعالیتهای مجرمانه سایبری شامل حملات مکرر است که میتواند نشاندهنده این باشد که شخصی در حال جستجوی یک آسیبپذیری است. مشاهده ۵۰۰ درخواست برای یک فایل میتواند نشان دهنده این باشد که شخصی در حال تلاش برای یافتن یک نقطه ضعف است.

- پیکربندی غیرقابل توضیح یا تغییرات فایل سیستم: در حالی که یافتن ابزار جمعآوری اطلاعات کارت اعتباری دشوار است، یافتن تغییرات فایلهای سیستمی که بعد از نصب ابزار اتفاق میافتد، آسانتر است.

ابزارهای موجود Threat Intelligence چیست؟

انواع ابزارهای هوش تهدید برای فروش یا به صورت رایگان (از طریق جامعه منبع باز) در دسترس هستند. آنها رویکردهای متفاوتی برای جمعآوری هوش تهدیدات دارند:

- جداکنندههای بدافزار: این ابزارها بدافزارها را مهندسی معکوس میکنند تا نحوه عملکرد آن را بیاموزند و به مهندسان امنیتی کمک کنند تا در مورد نحوه دفاع در برابر حملات مشابه آینده تصمیم بگیرند.

- اطلاعات امنیتی و ابزارهای مدیریت رویداد (SIEM): ابزارهای SIEM به تیمهای امنیتی اجازه میدهد تا شبکه را به صورت لحظهای تحت نظر داشته باشند و اطلاعات مربوط به رفتار غیرعادی و ترافیک مشکوک را جمعآوری کنند.

- ابزارهای تجزیه و تحلیل ترافیک شبکه: ابزارهای تجزیه و تحلیل ترافیک شبکه، اطلاعات شبکه را جمعآوری و فعالیت شبکه را ثبت میکنند تا اطلاعاتی را ارائه دهند که تشخیص نفوذ را آسانتر میکند.

- جوامع اطلاعاتی تهدید و مجموعههای منابع: وبسایتهای با دسترسی آزاد که شاخصهای شناختهشده به خطر افتادن و دادههای ایجادشده توسط جامعه درباره تهدیدات را جمعآوری میکنند، میتوانند منبع ارزشمندی از هوش تهدید باشند. برخی از این جوامع از تحقیقات مشترک حمایت میکنند و توصیههای عملی در مورد چگونگی پیشگیری یا مبارزه با تهدیدات ارائه میدهند.

به طور کلی سازمانهایی که از تهدیدات نوظهور آگاه هستند و میدانند چگونه از آنها اجتناب کنند، میتوانند برای جلوگیری از حمله قبل از وقوع آن اقدام کنند. جمع آوری و بررسی هوش تهدید باید بخشی از استراتژی امنیتی سازمانی برای هر سازمان باشد.

جمعبندی

راههای مختلف حمله به سیستمها و شبکههای رایانهای دائما در حال تکامل هستند، زیرا مجرمان سایبری آسیبپذیریهای جدیدی را برای بهرهبرداری پیدا میکنند. هوش تهدید سایبری به سازمانها کمک میکند تا از تهدیدات جدید مطلع شوند تا بتوانند از خود محافظت کنند. کارشناسان امنیت سایبری اطلاعاتی را که درباره حملات جمعآوری میکنند سازماندهی، تجزیه و تحلیل و اصلاح میکنند تا از آنها یاد بگیرند و از آن برای محافظت بهتر از کسبوکارها استفاده کنند. هر چه یک تیم فناوری اطلاعات در مورد یک حمله بیشتر اطلاعات داشته باشد، بهتر میتواند تصمیم آگاهانهای در مورد نحوه مبارزه با آن بگیرد.