حاکمیت و مدیریت هویت (IGA) چیست؟

فهرست مطالب

ToggleIdentity Governance and Administration که به اختصار با IGA نمایش داده میشود، به معنای حاکمیت و مدیریت هویت است و مدیران امنیتی را قادر میسازد تا به طور مؤثر هویت و دسترسی کاربر به سراسر شرکت را مدیریت کنند. دید آنها را در هویتها و امتیازات دسترسی بهبود میبخشد و به آنها کمک میکند تا تمهیدات لازم را برای جلوگیری از دسترسی نامناسب یا پرخطر اجرا کنند. IGA حاکمیت هویت و مدیریت هویت را ترکیب میکند. حاکمیت هویت در مورد مشاهده، تفکیک وظایف، مدیریت نقش، گواهی، تجزیه و تحلیل و گزارش است، در حالی که مدیریت هویت مربوط به مدیریت حساب، مدیریت اعتبار، تامین کاربر و دستگاه و مدیریت حقوق است.

نیاز به IGA

در سطح سازمانی، افزایش دیجیتالی شدن به معنای دستگاهها، کاربران و دادههای بیشتر در داخل و محیطهای چند ابری یا راه دور است. در چنین اکوسیستمهای پیچیده امنیتی فناوری اطلاعات، مدیریت مؤثر هویت و دسترسی کاربر دشوار است. اگر به کاربران دسترسی بیش از حد یا غیر ضروری به سیستمها، برنامهها یا دادهها داده شود، خطرات امنیتی، حجم تهدیدات سایبری را افزایش میدهد و سازمان را در برابر حملات سایبری و نقض دادهها آسیب پذیر میکند.

با راهحلهای IGA، پرسنل امنیتی میتوانند دسترسی کاربر را برای سیستمهای داخلی و مبتنی بر ابر، به عنوان بخشی از تلاشهای حاکمیت ابری، ردیابی و کنترل کنند. آنها میتوانند با اطمینان از اینکه حسابهای کاربری مناسب به سیستمهای مناسب دسترسی دارند و توانایی شناسایی و جلوگیری از دسترسی نامناسب را دارند، امنیت کاربران را حفظ کنند. با اجرای کنترلهای صحیح با IGA، شرکتها میتوانند ریسک را به حداقل برسانند و انطباق با مقررات را حفظ کنند.

ویژگیهای راهکارهای IGA

راهکارهای IGA فرآیند بررسی و تأیید دسترسی کاربر به برنامهها و منابع مختلف را ساده میکند. این راهکارها لغو دسترسی را نیز ساده میکنند (به عنوان مثال، زمانی که کاربر سازمان را ترک میکند). اینجاست که احراز هویت قوی وارد عمل میشود. احراز هویت قوی روشی است که برای ایمن کردن سیستمهای رایانهای و/یا شبکهها با الزام به تأیید دو عاملی هویت کاربر برای احراز هویت (چیزی که میدانید، چیزی که هستید یا چیزی که دارید) استفاده میشود.

مدیریت دسترسی مبتنی بر نقش

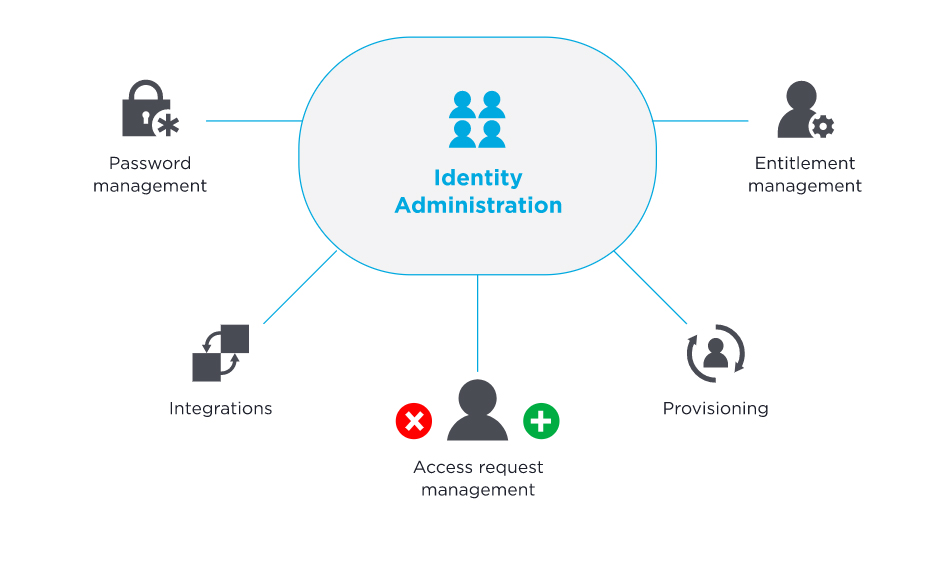

با کنترل دسترسی مبتنی راهکارهای IGA شرکتها را قادر میسازند تا به طور دقیق و کارآمد مدیریت چرخه عمر هویت کاربر را ساده کنند. مدیران امنیتی میتوانند فرآیند تأمین و حذف دسترسی کاربر را در طول چرخه عمر دسترسی خود به طور خودکار انجام دهند. برای فعال کردن این اتوماسیون، راهکارهای IGA با فرآیندهای مدیریت هویت و دسترسی (IAM) کار میکنند. IGA همچنین با IAM همکاری میکند تا با ارائه گزارشهای دقیق به مدیران در مدیریت مجوزها و حفظ انطباق کمک کند. سیستمهای IGA به طور کلی برای مدیریت هویت (IA) شامل این عناصر میشوند:

۱) رابطهای یکپارچهسازی

رابطها ابزارهای IGA را قادر میسازند تا با دایرکتوریها و سایر سیستمهای سازمانی که حاوی اطلاعاتی درباره کاربران، برنامهها، سیستمهای در دسترس کاربران و مجوز آنها در آن سیستمها یکپارچه شوند. این رابطها این دادهها را میخوانند تا بفهمند چه کسی به چه چیزی دسترسی دارد. رابط ها همچنین برای ایجاد کاربران جدید و دادن اجازه دسترسی به آنها توانایی نوشتن دادهها را دارند.

این ما را به هویتهای متحد شده میرساند. یک هویت متحد به کاربران مجاز اجازه میدهد تا با استفاده از یک مجموعه از اعتبارنامهها به چندین برنامه و دامنه دسترسی داشته باشند. این هویت کاربر را بین چندین سیستم مدیریت هویت پیوند میدهد تا آنها بتوانند به طور ایمن و کارآمد به برنامههای مختلف دسترسی داشته باشند.

۲) گردش کار مدیریت درخواست دسترسی خودکار

گردشهای کاری خودکار، درخواست دسترسی به سیستمهایی را که برای انجام کارشان نیاز دارند، برای کاربران آسانتر میکند. علاوه بر این، ادمینها به راحتی میتوانند کاربران داخلی و خارجی را تعیین کنند، تعیین کنند که کدام نقشها به چه سطحی از دسترسی به برنامهها و سیستمها نیاز دارند و دسترسی کاربر را تأیید کنند.

۳) تامین

IGA فرآیند تأمین خودکار و حذف مجوزهای دسترسی در سطح کاربر و برنامه را ساده میکند – هم برای منابع داخلی و هم برای منابع مبتنی بر ابر.

۴) مدیریت استحقاق

ادمینهای امنیتی میتوانند کارهایی را که کاربران مجاز به انجام آن در برنامهها و سیستمهای مختلف هستند، مشخص و تأیید کنند. به عنوان مثال، برخی از کاربران ممکن است بتوانند دادهها را اضافه یا ویرایش کنند، در حالی که برخی دیگر ممکن است فقط مجاز به مشاهده دادهها باشند. تعداد کمی نیز ممکن است مجوز حذف دادهها را داشته باشند.

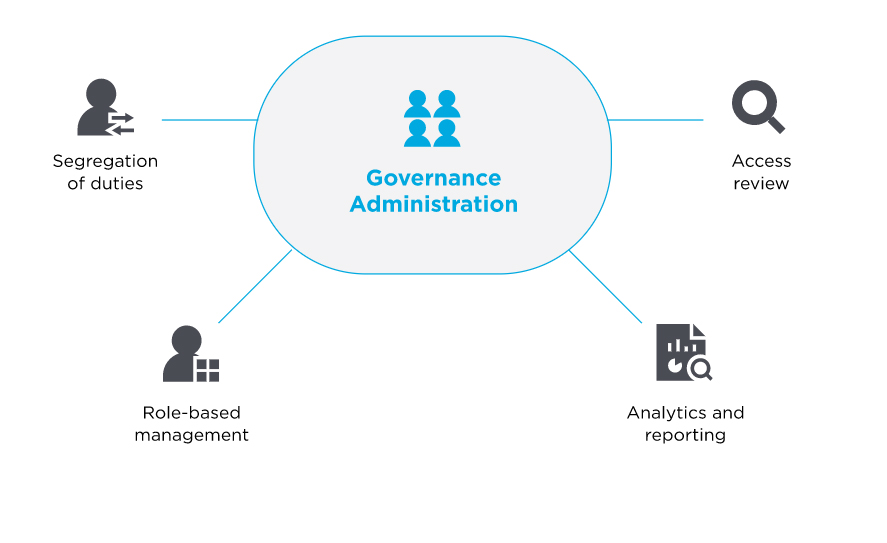

علاوه بر مواردی که گفته شد، سیستمهای IGA به طور کلی برای حاکمیت هویت (IG) شامل این عناصر هستند:

تفکیک وظایف (SoD)

برای جلوگیری از خطا و تقلب، تیمهای امنیتی میتوانند قوانینی را ایجاد کنند که از اعطای مجموعههای پرخطر دسترسی یا حقوق تراکنش به یک شخص جلوگیری کند. برای مثال، کنترلهای SoD باعث میشود که کاربر نتواند هم حساب بانکی شرکت را مشاهده کند و هم به حسابهای خارجی، بدون دقت یا با اهداف مخرب، وجوه را منتقل کند. کنترلهای SoD باید در یک برنامه خاص و همچنین در چندین سیستم و برنامههای مدیریت دسترسی هویت وجود داشته باشد.

بررسی دسترسی

بر نقش (RBAC)، دسترسی کاربران با توجه به نقش آنها تعیین میشود، بنابراین آنها فقط میتوانند به اطلاعات لازم برای انجام وظایف شغلی خود دسترسی داشته باشند. RBAC با جلوگیری از دسترسی غیرضروری – به ویژه به دادههای حساس – امنیت شرکت را افزایش میدهد و از رخنهها جلوگیری میکند.

تجزیه و تحلیل و گزارش

راهکارهای IGA قابلیت نظارت را بر فعالیتهای کاربر فراهم میکنند و پرسنل امنیتی را قادر میسازند تا مسائل یا خطرات امنیتی را شناسایی کرده و در مورد موقعیتهای پرخطر هشدار دهند. آنها همچنین میتوانند بهبودهای امنیتی را پیشنهاد دهند، فرآیندهای اصلاحی را شروع کنند، نقض خطمشیها را رسیدگی و گزارشهای انطباق را ایجاد کنند.

مزایای IGA

ساده شدن مدیریت چرخه حیات هویت کاربر

همانطور که وابستگیهای کاربران در سازمان تغییر میکند (مثلا به دلیل اینکه به بخش دیگری منتقل میشوند یا سازمان را ترک میکنند) الزامات دسترسی نیز تغییر میکند. IGA مدیریت این تغییرات را آسان میکند، از تامین تا عدم تامین. IGA همچنین به حفظ کنترل کاربران، دستگاهها، شبکهها و سایر منابع فناوری اطلاعات از طریق مدیریت رمز عبور، مدیریت مجوزها و مدیریت درخواستهای دسترسی کمک میکند.

امکان پیگیری درخواستهای دسترسی خطرناک

یک سیستم IGA یک مکان تأیید متمرکز را فراهم میکند و به کاربران کمک میکند تا تأییدیههای دسترسی را که برای انجام مسئولیتهای خود نیاز دارند، درخواست کنند. این تمرکز همچنین مدیران را قادر میسازد تا مجوزها را مدیریت کرده، فعالیتهای مشکوک را ردیابی و شناسایی کنند و از دسترسی عوامل تهدید به سیستمها یا دادههای سازمانی جلوگیری کنند.

ارائه گزارش برای بهبود امنیت و انطباق

گزارشها و تجزیه و تحلیلهای دقیق به مدیران فناوری اطلاعات کمک میکند تا آنچه را که در سرتاسر محیط سازمانی اتفاق میافتد، درک کنند و به سرعت مشکلات یا خطرات را پیدا کنند. سپس میتوانند مشکلات را برای محافظت از منابع حیاتی کسبوکار برطرف کنند. تمرکز دادهها همچنین مدیران را قادر میسازد تا گزارشهای دسترسی را برای برآورده کردن الزامات انطباق حسابرسی کنند.

بهبود بهرهوری کاربر با دسترسی انعطاف پذیر

با راهحلهای قدرتمند IGA، سازمانها میتوانند با خیال راحت اجازه دسترسی داده و با کنترل آن از راه دور پیوستگی کسب و کار را حفظ کنند و در عین حال از نقضها نیز جلوگیری کنند. این انعطاف پذیری کارکنان را قادر میسازد تا از هر جایی کار کنند و در نتیجه بهره وری و عملکرد خود را بهبود میبخشند.

پشتیبانی از مقیاسپذیری سازمانی

راهحلهای IGA از سیاستهای متمرکز و گردشهای کاری خودکار پشتیبانی میکنند که به کاهش هزینههای عملیاتی کمک میکنند، اطمینان میدهند که کارکنان میتوانند به منابع مورد نیاز خود دسترسی داشته باشند، ریسک را کاهش دهند و انطباق را بهبود بخشند. همه این مزایا به سازمان اجازه میدهد تا به صورت ارگانیک مقیاس شود، کاری که با فرآیندهای دستی یا نظارت محدود به کاربران، هویتها و سیستمها امکان پذیر نخواهد بود.

چرا رعایت مقررات مهم است؟

مقررات برای محافظت از کاربران و/یا دادهها و افزایش اعتماد بین نهادهای مختلف است. به عنوان مثال، GDPR برای محافظت از دادههای شخصی و قانون قابلیت حمل و پاسخگویی اطلاعات سلامت (HIPPA) برای محافظت از اطلاعات مراقبتهای بهداشتی کاربران ایجاد شده است. این قانون سازمانهای مراقبتهای بهداشتی را ملزم میکند تا تدابیر حفاظتی مناسب را برای اطمینان از امنیت و حریم خصوصی دادههای بیمار اجرا کنند.

به طور مشابه، قانون Sarbanes-Oxley Act (SOX) دستوراتی را برای بهبود نگهداری سوابق مالی و حسابرسی در شرکتهای سهامی عام اعمال کرد. هدف تقویت اعتماد به اطلاعات مالی شرکتها و جلوگیری از تقلب است. یکی از مقررات دیگر، استاندارد امنیت دادههای صنعت کارت پرداخت (PCI DSS) است که الزامات مربوط به مدیریت امنیتی، سیاستها و رویهها را برای محافظت از دادههای کارت اعتباری مشتریان مشخص میکند.

برای سازمانها مهم است که از تمام مقرراتی که در مورد آنها اعمال میشود پیروی کنند تا از مجازاتهای قانونی یا مالی عدم انطباق جلوگیری کنند. انطباق آنها را قادر میسازد اعتماد مشتریان را جلب کرده و کسب و کار خود را توسعه دهند. انطباق با مقررات همچنین به این معنی است که آنها کنترلهایی را برای محافظت از سیستمها و دادههای خود دارند که از آنها در برابر حملات سایبری و نقض دادهها محافظت میکند.

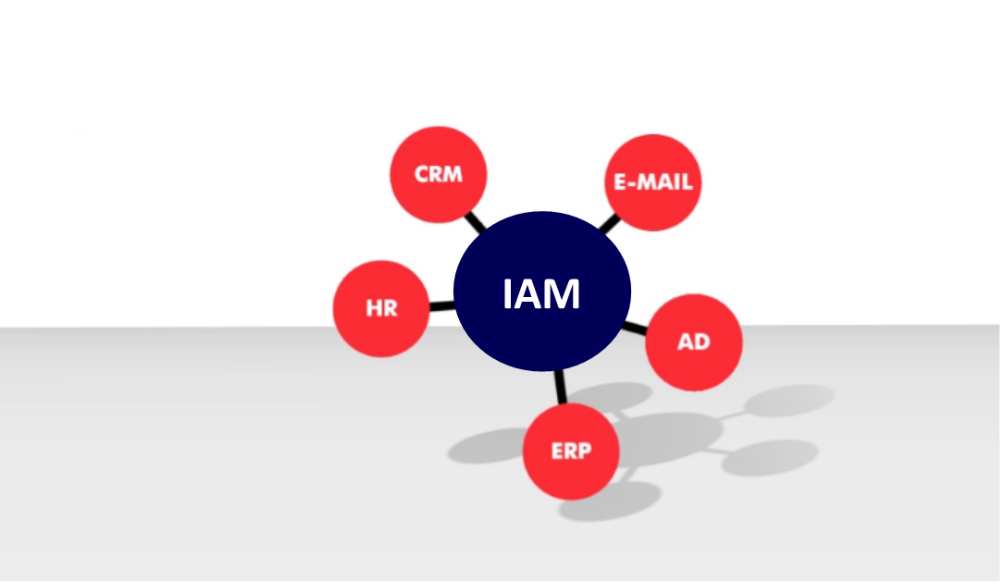

IGA چه تفاوتی با IAM دارد؟

IGA زیر مجموعهای از مدیریت هویت و دسترسی (IAM) است. با این حال، سیستمهای IGA عملکرد اضافی فراتر از راهحل استاندارد IAM ارائه میکنند و به رفع چالشهای رایج IAM کمک میکنند. برای مثال، دسترسی نامناسب و/یا قدیمی به منابع سازمانی یک مشکل رایج در IAM است. نیروی کار از راه دور، فرآیندهای وقت گیر تأمین، سیاستهای ضعیف Bring Your Own Device (BYOD) و الزامات انطباق دقیق برخی دیگر از چالشهای سیستم مدیریت هویت هستند. این مسائل خطر امنیتی را افزایش داده و وضعیت انطباق سازمانها را تضعیف میکند. با این حال، سازمانها میتوانند با تقویت راه حلهای هویتی خود با IGA به برطرف کردن این چالشها بپردازند.

با IGA، سازمانها میتوانند گردشهای کاری را برای تأیید دسترسی و کاهش ریسک خودکار کنند. آنها میتوانند سیاستهای IAM را تعریف و اجرا کنند و فرآیندهای دسترسی کاربر را برای گزارش انطباق حسابرسی کنند. به همین دلیل است که بسیاری از سازمانها از IGA برای برآوردن الزامات انطباق مندرج در GDPR، HIPAA، SOX و PCI DSS استفاده میکنند.

جمع بندی

همه سازمانها میتوانند از راهکارهای IGA بهرهمند شوند. IGA نظارت بر آنچه که کاربران میتوانند و نمیتوانند به آن دسترسی داشته باشند، بهبود میبخشد، که به مدیران فناوری اطلاعات کمک میکند تا مدیریت هویت و کنترل دسترسی را سادهتر کنند، ریسک را بهطور مؤثر کاهش دهند و از سیستمها و دادههای حیاتی تجاری محافظت کنند. IGA همچنین به بهبود و حفظ انطباق کمک میکند. در چشمانداز پیچیده فناوری اطلاعات و امنیت سایبری امروزی، ابزارهای IGA سازمانها را قادر میسازد تا از خود محافظت کنند، انعطافپذیری را بهبود بخشند و به رشد مقیاسپذیر دست یابند.