فایروال برنامه تحت وب یا WAF چیست و چطور کار میکند؟

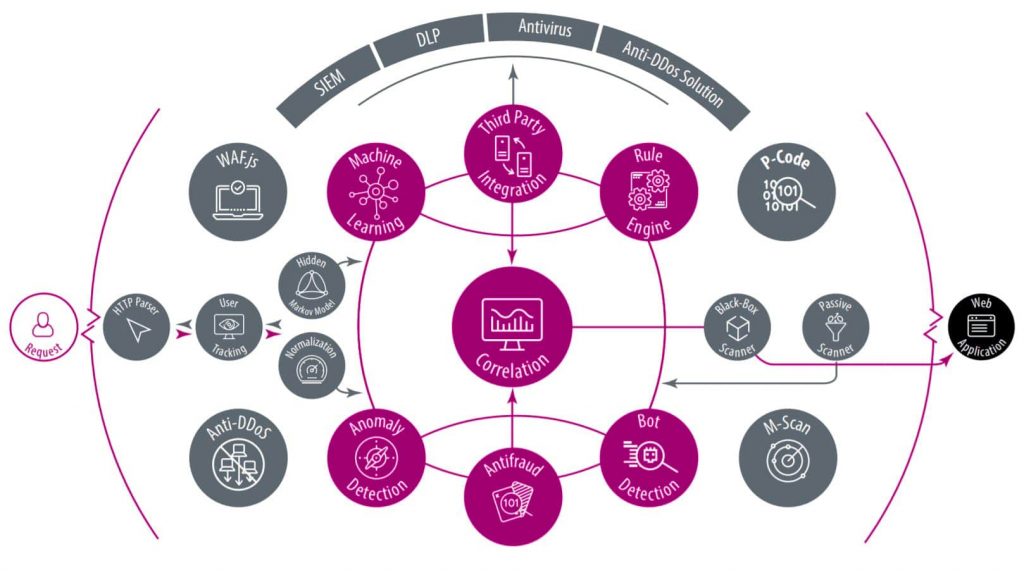

فایروال برنامه تحت وب (WAF) فایروالی است که ترافیک انتقالی را هنگام ورود به وب سرور یا برنامه تحت وب، مورد بررسی قرار میدهد و با توجه به پیکربندی انجام شده بر روی تجهیز، ترافیک را در صورت نیاز مسدود میکند و یا عبور میدهد. یک WAF میتواند مبتنی بر پلتفرم سختافزاری، مجازی و یا فضای ابری باشد که اغلب بصورت Reverse Proxy مستقر میشوند و در مقابل یک یا چند وب سایت یا برنامه کاربردی قرار میگیرند.

فایروال برنامه تحت وب، یک روش کنترل امنیتی رایج است که توسط شرکتها برای محافظت از سیستمهای وب در برابر سوءاستفادههای zero-day، آلودگی به بدافزار، جعل هویت، حملات DOS،Brute Force،Bot و سایر تهدیدات و آسیبپذیریهای شناخته شده و ناشناخته مورد استفاده قرار میگیرند. از طریق بازرسیهای سفارشی، WAF قادر است چندین نمونه از خطرناکترین نقایص امنیتی برنامه وب را شناسایی کرده و بلافاصله از آسیبرسانی آنها جلوگیری کند.

خوب است بدانید که فایروالهای شبکه سنتی، سایر سیستمهای تشخیص نفوذ (IDSs) و سیستمهای جلوگیری از نفوذ (IPSs) توانایی انجام چنین کاری را ندارند. WAF ها مخصوصا برای شرکتهایی که از طریق اینترنت محصولات یا خدماتی مانند خرید الکترونیکی، بانکداری آنلاین و تعاملات دیگر را بین مشتریان یا شرکای تجاری ارائه میدهند، بسیار مفید است.

فایروال برنامههای تحت وب چگونه کار میکند؟

WAF درخواستهای مربوط به HTTP را تجزیه و تحلیل کرده و مجموعهای از قوانین را اعمال میکند که مشخص خواهد کرد چه قسمتهایی از آن ترافیک، بیخطر و چه قسمتهایی مخرب هستند. بخشهای اصلی اطلاعات انتقالی HTTP که WAF آن را تجزیه و تحلیل میکند، درخواستهای GET و POST است. درخواستهای GET برای بازیابی دادهها از سرور و درخواستهای POST برای ارسال دادهها به یک سرور برای تغییر وضعیت استفاده میشود.

WAF میتواند ۲ روش برای تجزیه و تحلیل و فیلترکردن محتوای موجود در درخواستهای HTTP یا ترکیبی از این دو روش را در نظر بگیرد:

مانیتور Transparent: رویکرد Transparent به این معنی است که WAF جلوی ترافیک را نمیگیرد و تنها به مانیتور و پایش ترافیک در یک مدت خاص میپردازد که این زمان توسط اپراتور تجهیز انجام میگیرد، در مرحله بعد از شناسایی ترافیک، اپراتور قادر خواهد بود تا تجهیز را در حالت Blocking قرار دهد یا در حالت فعلی بدون تغییر قرار دهد.

مسدود Blocking: رویکرد Blocking به این صورت میباشد که WAF بعد از یادگیری ترافیک شبکه و یا حتی قبل از یادگیری ترافیک شبکه امکان مسدودسازی ترافیک را دارد که توصیه میشود قبل از مهاجرت به حالت Blocking پیکربندیهای مورد نیاز در جهت بررسی و یادگیری ترافیک انجام شود، اگر شناخت کافی از ترافیک شبکه وجود نداشته باشد و پیکربندی بطور کامل انجام نشده باشد علاوه بر ترافیک مخرب سایر ترافیکهای مجاز شبکه نیز امکان مسدود شدنشان وجود دارد.

امنیت ترکیبی یا Hybrid security: این مدل امنیتی ترکیبی از عناصر لیست سیاه و لیست سفید استفاده میکند.

صرف نظر از مدل امنیتی که WAF از آن استفاده میکند، فایروال برنامه تحت وب در نهایت برای تجزیه و تحلیل فعل و انفعالات HTTP و کاهش یا در حالت ایدهآل، حذف ترافیک مخرب قبل از رسیدن به سرور برای پردازش، استفاده میشود.

انواع فایروالهای وب اپلیکیشن

تجهیزات WAF معمولا مبتنی بر سختافزار هستند و میتوانند تاخیر در پاسخگویی به درخواست را به واسطه Chip های سختافزاری که بر روی تجهیز سختافزاری وجود دارد را دارند. اکثر تولیدکنندگان تجهیزات WAF ، تجهیزات را هم به صورت مجازی و هم سختافزار در اختیار مصرف کنندگان قرار میدهند، در نتیجه استقرار، پیکربندی و مدیریت این تجهیزات در مقیاس بزرگ و کوچک امکان پذیر میباشند. بزرگترین مشکل این نوع از محصولات WAF که به صورت سختافزاری هستند هزینه آنها میباشد. در این شرایط یک هزینه اولیه برای خرید این محصول و همچنین هزینههای عملیاتی مداوم برای نگهداری از آن وجود دارد.

مقاله پیشنهادی: “پروژه پیاده سازی ACI در بانک ایران زمین؟”

Cloud-hosted WAFها یک راهحل کمهزینه که برای سازمانهایی که به حداقل منابع برای پیادهسازی و مدیریت نیاز دارند میباشد. نصب WAFهای ابری آسان است، به صورت اشتراکی در دسترس هستند و معمولا برای تغییر مسیر ترافیک Application، فقط به یک سیستم نام دامنه (DNS) یا تغییر پروکسی نیاز دارند. اگرچه مسئولیت فیلتر کردن ترافیک برنامههای وب یک سازمان با ارائهدهنده third-party ممکن است چالش برانگیز باشد، اما این استراتژی، برنامهها را قادر میسازد تا در طیف وسیعی از مکانهای hosting محافظت شوند و از سیاستهای مشابهی برای محافظت در برابر Application layer ها استفاده کنند. علاوه بر این، third-partyها دارای اطلاعاتی هستند که میتوانند به شناسایی و مسدودکردن آخرین تهدیدات امنیتی برنامه ها کمک کنند.

مزایای فایروال برنامههای تحت وب

WAF ها نسبت به فایروالهای سنتی یک سری مزیت دارند، زیرا فایروال برنامههای تحت وب شفافیت و اشراف بیشتری به دادههای یک Application که با استفاده از لایه برنامه HTTP ارتباط برقرار میکند، دارند. این موضوع میتواند از حملات Application layer که به طور معمول فایروالهای سنتی شبکه را دور میزند، جلوگیری کند، مانند:

حملاتCross-site scripting (XSS) که مهاجمان را قادر میسازد اسکریپتهای مخرب را در مرورگر کاربر دیگر تزریق و اجرا کنند.

حملات Structured Query Language (SQL) injection میتواند بر روی هر برنامهای که از پایگاه داده SQL استفاده میکند و مهاجمان را قادر میسازد به دادههای حساس دسترسی پیدا کرده و آنها را بهطور بالقوه تغییر دهند، تأثیر بگذارد.

Web session hacking مهاجمان را قادر میسازد تا یک session ID را به سرقت برده و به عنوان یک کاربر مجاز جا بزنند. session ID معمولا در یک کوکی یا Uniform Resource Locator (URL) ذخیره میشود.

حملاتDistributed denial-of-service (DDoS) با از دسترس خارج کردن یا کندکردن شبکه یا سرویس از طریق ترافیک حجیم، کاری میکند که شبکه قادر به سرویسدهی به کاربران خود نباشد. فایروالهای شبکه و WAF میتوانند این نوع حمله را کنترل کنند.

ما در آلیاسیس چه میکنیم؟

شهاب زیرکی کارشناس امنیت آلیاسیس: فعالیت عمده شرکت آلیاسیس ارتباط با اکثر بانک ها، اپراتورها، شرکتهای پتروشیمی و صنعتی بزرگ است. سرویسهای Publish شده در بستر اینترنت که Core Bussiness این سازمانها را تشکیل میدهد دلیل همکاری آنها با مجموعه آلیاسیس است. ما در آلیاسیس از بهترین برندهای حوزه امنیت و شبکه مثل F5 و Fortiweb استفاده کرده و بهعنوان مشاور و مجری توانستهایم امنیت سرویسهای تحت وب این سازمانها را تا حد قابل قبولی ارتقاء دهیم.